aprile 27, 2017

Cyber-previsioni sul 2017

Noi Homo Sapiens siamo così: guardiamo costantemente (e anche incautamente) al futuro per capire cosa ci riserva. Molti dicono che dovremmo vivere il presente (dopotutto, il futuro non arriva mai) ma questo non vale per tutti e molti di noi hanno bisogno di fare almeno qualche progetto per il futuro.

Ma ci sono diversi approcci da considerare.

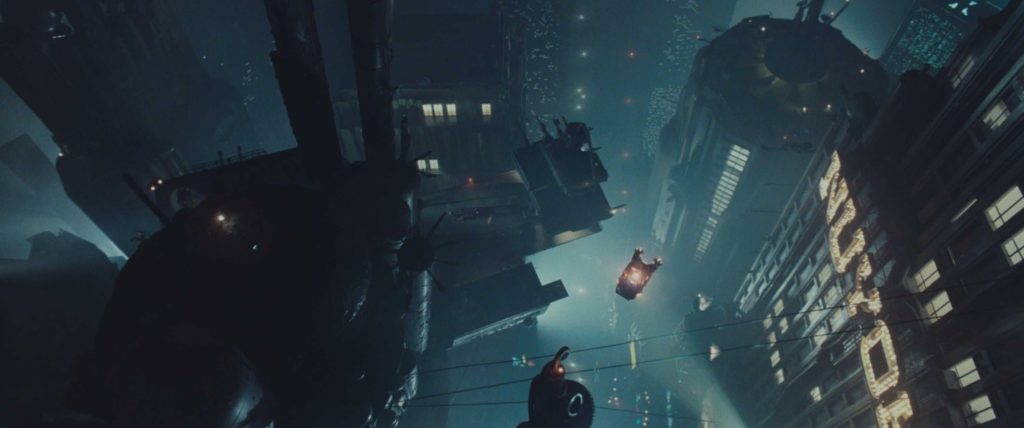

C’è chi crede nel destino, chi nelle semplici supposizioni, chi lancia la moneta e così via. C’è anche chi non pensa affatto al futuro. Esiste però anche un approccio di gran lunga superiore a questi che si basa sulla scienza. Un approccio che si rifà un po’ alla spiritualità orientale e che riguarda non tanto essere nel presente quanto analizzarlo attentamente con lo scopo di predire il futuro nel modo più accurato possibile. E questo è esattamente quello che è stato fatto per predire il cyberfuturo; più nello specifico, la sicurezza del cyberfuturo. E questo è quello che facciamo (poco alla volta ogni giorno su vasta scala, in maniera precisa e allegra) ogni anno, quando riuniamo l’élite della cybersicurezza mondiale per un grande raduno di una settimana in una località esotica; questo raduno si chiama Security Analyst Summit (SAS):

Oops, video sbagliato. Eccolo qui…:

Accidenti! No. È questo:

Non so bene come sia possibile, ma la conferenza SAS migliora di anno in anno. Voglio dire, è sempre stata eccezionale, ma questa sua eccezionalità cresce sempre di più: più esperti, contenuti di migliore qualità, idee migliori e più originali, una conferenza più semplice, più bella e con tantissimi scoop mondiali e materiale esclusivo.

E in questo post parlerò proprio del suo materiale esclusivo. Nello specifico, parlerò della top 5 delle mie presentazioni preferite della SAS-2017. Non sto dicendo che le altre non andassero bene o che fossero discrete, è solo che non ero in grado di assistere fisicamente a tutte dal momento che si tenevano contemporaneamente in diverse sale. E poi ognuno ha i suoi gusti; ecco una guida dei miei…

Partiamo!…

Continua a leggere:Cyber-previsioni sul 2017

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)