Ciao a tutti!

La tematica della “sopravvivenza del più adatto” funziona. Non stavo programmando una trilogia, è capitato, in un certo modo.

Diciamo che il problema specifico dei parassiti nel mondo della sicurezza informatica di cui scriverò oggi mi frullava in testa già da un bel po’. Questa discussione sul darwinismo sembrava l’opportunità perfetta per esprimerlo, finalmente. Vedrete a cosa mi riferisco.

Amici, oggi parliamo di parassiti. Ma non quelli che combattiamo (quelli “davvero” cattivi), bensì coloro che affermano di combatterli anche loro, i cattivi (domanda filosofica: chi è peggio?).

I parassiti della sicurezza informatica che praticano l’appropriazione della scoperta stanno uccidendo l’industria e aiutando indirettamente il cybercrimine

Oggi lo sviluppo dell’industria IT procede a ritmo galoppante. Appena 10-15 anni fa i suoi temi principali erano antivirus desktop, firewall e backup: adesso esiste una moltitudine di nuove soluzioni di sicurezza differenti, approcci e idee. A volte riusciamo a essere all’avanguardia, a volte dobbiamo rimetterci in pari. E ci sono altre volte in cui cadiamo in stato confusionale dallo stupore, non a causa di nuove tecnologie, innovazioni o idee, ma per la spudorata sfrontatezza e la completa spregiudicatezza dei nostri colleghi dell’industria della sicurezza.

Ma prima, lasciatemi spiegare come si stanno sviluppando gli eventi.

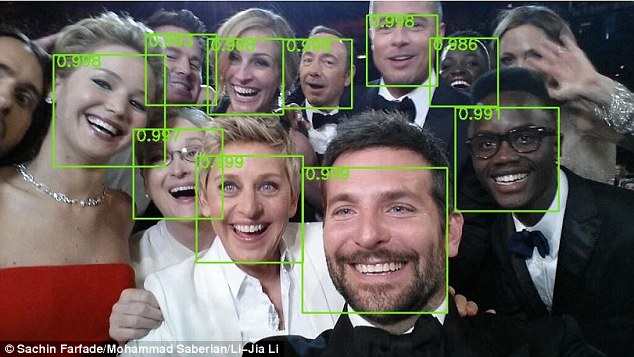

Esiste un programma molto utile, un multiscanner chiamato VirusTotal. Mette insieme circa 60 motori antivirus, che utilizza per analizzare file e URL che la gente gli invia per il controllo dei malware, e poi restituisce il verdetto.

Esempio: Mario Rossi scopre un’applicazione o un documento office sospetti su un disco rigido/chiavetta USB/Internet. Il suo software antivirus non segnala la presenza di un virus, ma Mario è un tipo paranoico e vuole assicurarsi che non sia infetto. Per cui va sul sito di VirusTotal, fornito non di una sola soluzione antivirus, bensì di circa 60. È pure gratis, un gioco da ragazzi insomma. Quindi Mario carica il file su VirusTotal e ottiene informazioni immediate al riguardo da tutti i diversi antivirus.

Prima di tutto, chiariamo: la gente di VirusTotal e di Google, proprietaria di VirusTotal, sono fermamente dal lato dei “buoni”. Non hanno assolutamente alcun legame con i parassiti. VirusTotal viene gestito da un team molto professionale, che da anni svolge il suo compito in maniera estremamente efficace. (Non siete ancora convinti? Ebbene, l’anno scorso VirusTotal ha vinto il premio MVP al Security Analyst Summit – SAS). Oggi VirusTotal è una delle più importanti fonti di campioni di malware e URL dannose ed è anche un gran bel strumento archeologico per la ricerca di attacchi mirati.

Il problema si pone con alcuni loschi utenti del multiscanner che, ahimè, stanno diventando sempre più audacemente sfacciati nel modo di comportarsi.

Continua a leggere:Darwinismo e sicurezza informatica, parte 3: è ora di affrontare i parassiti