agosto 6, 2020

Le Top-5 K-tecnologie che ci hanno fatto entrare nella Top-100 Global Innovators

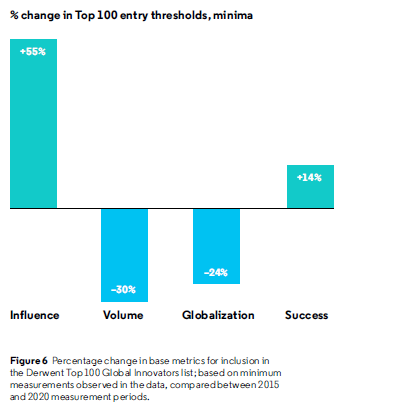

Ce l’abbiamo fatta di nuovo! Per la seconda volta siamo stati inseriti nella Top 100 Global Innovators di Derwent, una prestigiosa lista di aziende globali redatta sulla base dei loro portfolio di brevetti. Dico prestigiosa, perché nella lista siamo in contatto con aziende come Amazon, Facebook, Google, Microsoft, Oracle, Symantec e Tencent; inoltre, la lista non è solo una selezione di aziende apparentemente forti dal punto di vista brevettuale: è formata sulla base del titanico lavoro analitico della Clarivate Analytics, che la vede valutare più di 14.000 (!) aziende candidate su ogni tipo di criterio, di cui il principale è il tasso di citazione, alias “influenza”.

Entrando maggiormente in dettaglio, il tasso di citazione è il livello di influenza delle invenzioni sulle innovazioni di altre aziende. Per noi, è la frequenza con cui gli altri inventori ci citano nei loro brevetti. Ed essere menzionati formalmente nel brevetto di un’altra azienda significa che si è arrivati a qualcosa di nuovo e genuinamente innovativo e utile, che aiuta il loro “qualcosa di nuovo e genuinamente innovativo e utile”. Naturalmente, un sistema così consolidato di riconoscimento degli altri innovatori, non è il posto adatto per coloro che escogitano semplici brevetti di BS. Ed è per questo che nessuno di questi si avvicina a questa Top-100. Nel frattempo, noi siamo proprio lì, tra le prime 100 aziende innovatrici globali che fanno veramente progredire il progresso tecnologico.

Wow, che bella sensazione. È come una pacca sulla spalla per tutto il nostro duro lavoro: un vero riconoscimento del nostro contributo. Evviva!

Sono ancora in fibrillazione, è incredibile! Da tutto questo, per curiosità, mi sono chiesto quali, cinque, delle nostre tecnologie brevettate sono le più citate, le più influenti. Così ho dato un’occhiata. Ed ecco cosa ho trovato…

5° posto – 160 citazioni: US8042184B1 – “Analisi rapida del flusso di dati per la presenza di malware”.

Questo brevetto copre la nostra tecnologia che analizza rapidamente i flussi di dati che passano attraverso i gateway di rete. Esegue l’analisi in tempo reale del contenuto del flusso separatamente, segmento per segmento, per formato (ad esempio, pagine web, file, e-mail con allegati e così via), e poi trasferisce ogni elemento separato per la corrispondente elaborazione specializzata.

In altre parole, non è necessario assemblare l’intero Oggetto di Trasferimento Dati. Questo è più facile per le risorse hardware, e la velocità di scansione è notevolmente aumentata, il che significa che ci sono più possibilità di trovare le minacce informatiche. Questa K-tecnologia è concessa in licenza ad Allied Telesis, D-Link, Nokia, ZyXEL, e molti altri sviluppatori e fornitori; ed è citata nei brevetti di: IBM, Webroot, FireEye, Trend Micro, HP, Juniper e altri.

Niente male, eh?! E tutto questo è dovuto a quello che facciamo qui a nord-ovest di Mosca, non a Palo Alto.

4° posto – 170 citazioni: US8214905B1 – “Sistema e metodo per l’allocazione dinamica delle risorse di calcolo per l’elaborazione delle informazioni sulla sicurezza”.

Cybersecurity, riguarda noi tutti, in tutti i sensi. Senza segnali anonimi di attività sospette da parte degli utenti, gli sviluppatori non possono fornire livelli di protezione adeguati. E più sono gli utenti – meglio è: così, con i grandi dati, le anomalie sono molto più facili da individuare, il che aiuta a scoprire gli cyber attacchi finora sconosciuti.

Ma non tutti i dati sono uguali, e nemmeno lo sono tutti gli utenti. Ci sono diversi livelli di competenza nell’uso del computer da parte degli utenti, tra cui il buon senso con la sicurezza informatica. E più un utente è sofisticato, più è probabile che i segnali che invia, in forma anonima, ovviamente, portino a un attacco informatico.

Questa K tecnologia valuta il livello di sagacia degli utenti in base al modo in cui utilizzano i loro computer. Ad esempio: il tipo di installazione dell’antivirus (normale o avanzato), se si sceglie la modalità interattiva, e altri software e attrezzature utilizzate. Poi, al livello successivo, viene analizzata l’attività dell’utente, compresa la quantità e la qualità delle minacce rilevate, la quota di messaggi di errore, la velocità di reazione, e così via. E quanto più alta è la valutazione della fonte, tanto maggiore è il peso dato alla loro valutazione e, di conseguenza, l’elaborazione dei loro dati ha una priorità più elevata.

Dettagli, qui.

Citato nei brevetti di: NEC, Dell, IBM, FireEye, Symantec, HP, e altri.

3° posto – 170 citazioni: US8365297B1 – “Sistema e metodo per il rilevamento di malware che colpisce il processo di avvio di un computer utilizzando l’emulazione del processo di avvio (brevetti mirror in Russia: RU2472215C1, in Europa: EP2610774B1, e in Cina: CN103065094B).

Questa è una delle migliori tecnologie al mondo per scoprire i bootkit, pericolosi programmi dannosi che si attivano di nascosto prima che il sistema operativo si avvii, cioè prima dei carichi di cyberprotezione. Per scoprire un bootkit creiamo un ambiente artificiale, un emulatore, che imita il processo di caricamento di un computer e lancia al suo interno oggetti sospetti. Il malware pensa che sia giunto il momento di mettersi al lavoro e lancia la sua procedura standard – ed è allora che lo colpiamo! Ho già descritto in dettaglio questo brevetto – qui.

Citato nei brevetti di: Huawei, Intel, Tencent, Trend Micro, FireEye, Symantec, Palo Alto Networks e altri.

2° posto – 179 citazioni: US8370939B2 – “Protezione contro il malware sulle risorse web (brevetti speculari in Russia: RU2446459C1, Europa: EP2410452B1, e Cina: CN102147842B).

Ecco l’essenza di questa tecnologia: molti siti web (e siti FTP) non possono essere analizzati alla ricerca di minacce informatiche senza diritti di accesso. La soluzione è semplice ed efficace: l’AV utilizza le informazioni del pannello di amministrazione del sito fornite dall’utente per raggiungere le risorse web (compresi i file). In questo modo l’AV può quindi procedere con la consueta attività di scansione alla ricerca di malware.

Citato nei brevetti di: Dell, IBM, FireEye, Microsoft, Rockwell Collins, F-Secure, PayPal, Trend Micro, Gemalto, Symantec e altri.

E infine…

1° posto – 181 citazioni(*): US8713631B1 – “Sistema e metodo per il rilevamento di codici maligni eseguiti da macchine virtuali (brevetti mirror in Russia: RU2522019C1 e in Cina: CN103593608B).

Ci sono alcune applicazioni scritte in codice che richiedono una macchina virtuale per l’esecuzione del codice. Esempio classico: Java. Questo viene fatto in modo che uno sviluppatore possa facilmente portare il codice su altre piattaforme (Windows, Linux…): il codice è lo stesso, basta una macchina virtuale per metterlo in funzione.

Il cyber-male sfrutta le vulnerabilità delle macchine virtuali per penetrare nei computer; inoltre, per altre applicazioni (incluso l’antivirus) contenute nella macchina virtuale, si tratta di una black box e di un processo affidabile. La tecnologia brevettata è un modo efficace per controllare l’esecuzione del codice sulle macchine virtuali con l’aiuto delle loro modifiche e della ricezione di eventi.

Citato nei brevetti di: Intel, FireEye, IBM, ESET, Check Point, Bitdefender, Symantec e altri.

In chiusura, alcune statistiche per aggiungere ulteriore chiarezza alle suddette innovazioni globali!…

Nei/dai Top-100: circa 10 milioni di dipendenti lavorano; 145.000 innovazioni sono state inventate; 316 miliardi di dollari sono stati spesi per la ricerca; e 4,5 trilioni di dollari sono stati guadagnati!

Sarete sicuramente d’accordo, ottenere un posto in questa Top-100 non è solo un onore di cui essere orgogliosi, ma è anche molto difficile da realizzare; il che lo rende ancora più piacevole se si riesce a gestirlo. Per noi è la conferma che creiamo innovazioni di livello veramente globale, ci assicuriamo i diritti legali e facciamo arrivare sul mercato i rispettivi nuovi prodotti. E ci guadagniamo il meritato riconoscimento per averlo fatto. Bello. Lavoriamo, vinciamo. Continuate a fare un buon lavoro (e a vincere!).

(*) Secondo il database dei brevetti di Derwent Innovation al 9 maggio 2020. Il tasso di citazioni aumenta costantemente; esempio: dalla stesura di questo post questo primo posto ha avuto un +1 citazione da FireEye, portando il totale delle citazioni a 182 da 181.