giugno 9, 2020

Quale gruppo di hacker sta attaccando la vostra rete aziendale? Non tirate a indovinare… verificate!

Circa quattro anni fa, la cybersicurezza è diventata una pedina della geopolitica. I politici di tutti i partiti e di tutte le nazionalità si incolpano a vicenda per ostili operazioni di spionaggio informatico e, allo stesso tempo (sembra ironico ma non lo è) gli strumenti informatici (armi) in loro possesso per attaccare altri paesi diventano ogni giorno più potenti. Nel fuoco incrociato delle baruffe geopolitiche ci sono le compagnie indipendenti di sicurezza informatica, che hanno le capacità e il coraggio di smascherare questa pericolosissima buffonata.

Perché tutto ciò? È tutto molto semplice…

In primo luogo, utilizziamo ancora il termine fresco/romantico/sci-fi/Hollywood/glamour “cyber'”, coniato quando è sorto questo fenomeno. Un aggettivo che fa vendere, non solo prodotti ma anche notizie. Ed è popolare, anche tra i politici: una comoda distrazione, data la sua popolarità e il suo essere di moda, quando c’è bisogno di un elemento per sviare l’attenzione su altro, il che può accadere spesso.

In secondo luogo, il mondo “cyber” è molto tecnico, la maggior parte della gente non lo capisce. Di conseguenza i media, quando trattano di qualcosa a riguardo e cercano sempre più click sulle loro storie, sono in grado di pubblicare di tutto, anche quando si tratta di notizie non del tutto vere (o completamente false), pochi lettori se ne accorgono. Quindi. quello che si ottiene sono un sacco di storie sui giornali che affermano che questo o quel gruppo di hacker di questo o quel paese è responsabile di questo o quel cyber attacco imbarazzante, costoso, dannoso e scandaloso. Ma si può credere a tutto questo?

In generale, è difficile capire in cosa credere. Alla luce di quanto detto, è davvero possibile attribuire con precisione la responsabilità di un attacco informatico?

La risposta va divisa in due parti:

Dal punto di vista tecnico, i cyberattacchi possiedono una serie di caratteristiche particolari, ma un’analisi imparziale del sistema può stabilire solamente quanto un attacco sembri opera di questo o quel gruppo hacker.

Tuttavia, che il gruppo hacker possa appartenere alla sotto-unità di intelligence militare 233, al National Advanced Defense Research Projects Group, o alla Joint Strategic Capabilities and Threat Reduction Taskforce (nessuno di questi nomi esiste, potete evitare di cercare su Google), è un aspetto politico, e qui la probabilità di manipolazione dei fatti è vicina al 100%. Si passa da conclusioni tecniche, basate su prove accurate a.… predire il futuro. Ed è un compito che lasciamo alla stampa, ne stiamo alla larga. Nel frattempo, curiosamente, la percentuale di “api politiche” che si immergono nel miele della sicurezza informatica più pura e che si basa sui fatti, cresce a dismisura con l’avvicinarsi di importanti eventi politici, proprio come quello che si terrà tra cinque mesi!

Quindi sì, l’attribuzione politica è qualcosa che noi evitiamo. Ci atteniamo all’aspetto tecnico: è nostro dovere ed è ciò che facciamo come azienda. E lo facciamo meglio di chiunque altro, oserei aggiungere modestamente. Teniamo d’occhio tutti i grandi gruppi di cybercriminali e le loro operazioni (più di 600), e non prestiamo alcuna attenzione a quale potrebbe essere la loro affiliazione politica. Un ladro è un ladro, e dovrebbe andare in carcere sempre. Ora, finalmente, a più di 30 anni da quando mi sono avventurato in questo “gioco”, dopo aver raccolto senza sosta così tanti dati sui crimini digitali, ci sentiamo pronti a condividere quello che abbiamo in mano, a fin di bene.

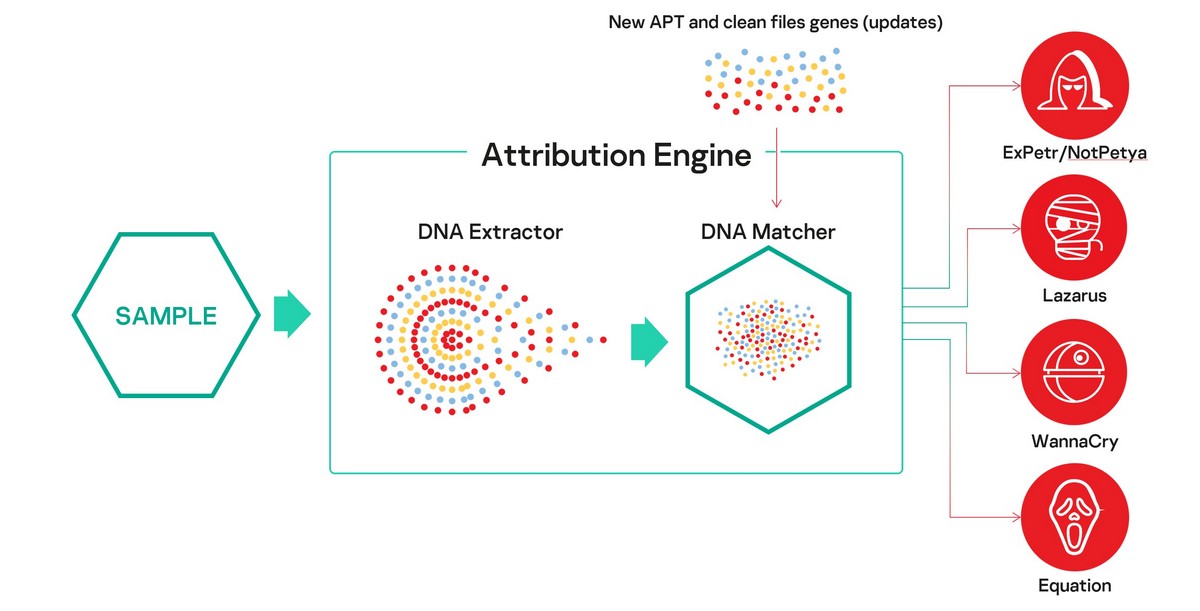

Abbiamo lanciato un nuovo fantastico servizio rivolto agli esperti di sicurezza informatica. Si chiama Kaspersky Threat Attribution Engine. Analizza i file sospetti e determina da quale gruppo di cybercriminali proviene un determinato attacco informatico. Conoscerne l’identità rende molto più facile la lotta: è possibile prendere decisioni informate sulle contromisure, elaborare un piano d’azione, definire le priorità e, nel complesso, è possibile dare una risposta adeguata all’incidente con un rischio minimo per l’azienda.

Come lo facciamo?

Come ho detto precedentemente, i cyberattacchi hanno molte caratteristiche puramente tecniche, o ‘flag’: data e ora di compilazione dei file, indirizzi IP, metadati, exploit, frammenti di codice, password, linguaggio, convenzioni di nomenclatura dei file, percorsi di debug, strumenti di offuscamento e di cifratura e molto altro ancora. Prese singolarmente, queste caratteristiche sono utili solamente (a) ai politici per puntare il dito contro i loro avversari sulla scena internazionale per svelare fantomatici segreti o (b) ai cattivi giornalisti alla ricerca di scoop sensazionalistici. In realtà, solo se presi tutti insieme questi fattori possono indicare il gruppo cybercriminale responsabile.

Inoltre, i flag possono essere facilmente falsificati o emulati.

Ad esempio, sembra che gli hacker del gruppo Lazarus abbiano usato parole russe trascritte in lettere latine nel proprio codice binario; tuttavia, il modo in cui le frasi sono state composte è innaturale in russo e sono piene di errori grammaticali/sintattici, sembrerebbe una traduzione fatta con Google Translate, forse per sviare gli esperti di sicurezza:

Tuttavia, qualsiasi gruppo di hacker può utilizzare Google Translate, anche con la propria lingua madre, rendendo il “linguaggio” difficilmente comprensibile.

Ecco un altro caso che evidenzia questo aspetto ma in modo leggermente diverso: il gruppo Hades (autore del famigerato worm OlympicDestroyer che ha attaccato l’infrastruttura dei Giochi Olimpici del 2018 in Corea del Sud), ha aggiunto alcuni flag seguendo lo “stile” sintattico del gruppo Lazarus, portando molti ricercatori a credere che gli hacker di Hades fossero gli stessi di Lazarus (altre differenze nello “stile” dei due gruppi hanno portato alla conclusione che non si trattasse di Lazarus).

Tuttavia, l’analisi manuale di centinaia di caratteristiche da parte di esperti e il loro confronto con gli stili delle firme di altri gruppi di hacker, è praticamente impossibile in tempi brevi, con risorse limitate e con una qualità dei risultati accettabile; eppure tali risultati sono davvero necessari. Le aziende vogliono catturare rapidamente il cyber-“polipo” che le sta attaccando e bloccare tutti i tentacoli in modo che non strisci da qualche altra parte per poi poter dire a tutti cosa fare per difendersi.

Era questo di cui si aveva un disperato bisogno? Effettivamente sì, ed è proprio quello che abbiamo trovato…

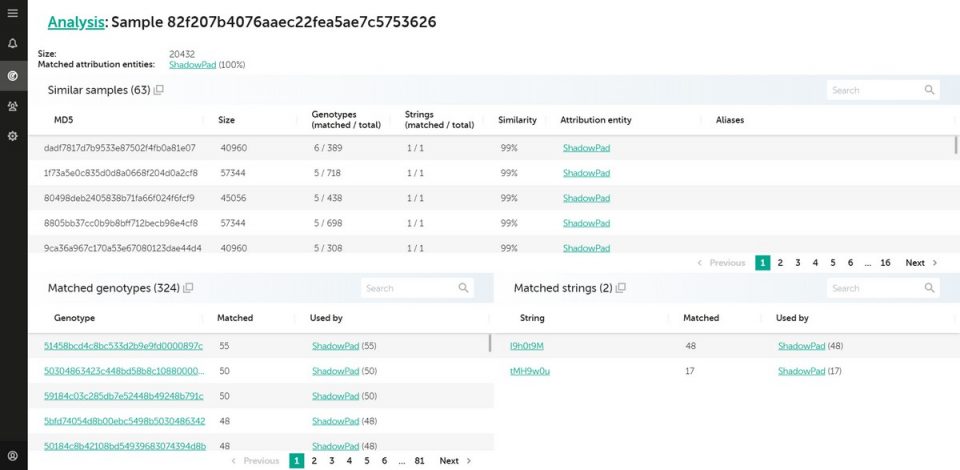

Alcuni anni fa, per uso interno, abbiamo sviluppato un sistema per l’analisi automatizzata dei file. Funziona in questo modo: estraiamo da un file sospetto una sorta di genotipo, brevi frammenti di codice selezionati con il nostro algoritmo, e lo confrontiamo con più di 60.000 oggetti di attacchi mirati provenienti dal nostro database considerando un intero spettro di caratteristiche. Ciò ci permette di determinare gli scenari più probabili sull’origine di un attacco informatico e di fornire descrizioni dei probabili gruppi di hacker responsabili e link a risorse gratuite e a pagamento per ottenere informazioni più dettagliate e per sviluppare una strategia di risposta agli incidenti.

Potreste chiedervi quanto sia affidabile questo metodo. Beh, diciamo solo che in tre anni il sistema non ha commesso un solo errore nel condurre le indagini verso la direzione giusta!

Tra le indagini più conosciute dove è stato applicato questo sistema ci sono LightSpy iOS, TajMahal, Shadowhammer, ShadowPad e Dtrack. In tutti questi casi, il risultato finale coincideva perfettamente con la valutazione dei nostri esperti. Ora questo strumento è a disposizione anche dei nostri clienti!

Kaspersky Threat Attribution Engine un kit di distribuzione basato su Linux da installare sul computer air gapped del cliente, per la massima riservatezza. Gli aggiornamenti sono forniti su una USB. Inoltre, campioni di malware trovati dagli analisti interni del cliente possono essere aggiunti al database KTAE ed esiste anche un’interfaccia API per collegare il motore ad altri sistemi, incluso un SOC (Security Operations Center) di terze parti.

In chiusura, voglio precisare una cosa: come con qualsiasi strumento per l’analisi automatizzata di attività informatiche dannose, KTAE non offre un risultato garantito al 100% per quanto riguarda l’attribuzione di un attacco. Tutto può essere falsificato e manipolato, comprese le soluzioni più avanzate. Il nostro obiettivo principale è quello di fornire un’indicazione accurata per capire verso quale direzione guardare per testare diversi scenari probabili. Inoltre, nonostante gli onnipresenti e risuonanti cori sull’efficacia dell’IA (che in realtà non esiste ancora), i sistemi di “IA” esistenti, anche i più intelligenti, non sono attualmente in grado di fare il proprio lavoro senza l’assistenza dell’Homo sapiens. È proprio questa sinergia di macchine, dati ed esperti, “HuMachine“, che oggi ci aiuta a combattere efficacemente anche le minacce informatiche più complesse.

Questo è tutto per oggi. Per maggiori informazioni, potete consultare la pagina del prodotto, la scheda tecnica del prodotto e il white paper.

PS: Vi consiglio vivamente di leggere questo post scritto da uno dei “creatori di questo prodotto, Costin Raiu, dove si parla della storia di Kaspersky Threat Attribution Engine, come è stato sviluppato e altri aspetti impotanti che lo rendono così unico.