luglio 23, 2020

Un sistema di allerta precoce per i cyber-ranger (Adaptive Anomaly Control)

Molto probabilmente, se siete abituati a lavorare in ufficio, in questo momento è ancora piuttosto, o completamente vuoto, proprio come il nostro. Nel nostro quartier generale le uniche persone che vedrete di tanto in tanto sono le guardie di sicurezza, e l’unico rumore che sentirete sarà il ronzio dei sistemi di raffreddamento dei nostri pesanti server, dato che tutti sono collegati e lavorano da casa.

Non immaginereste mai che, invisibili, le nostre tecnologie, i nostri esperti e i nostri prodotti lavorano 24 ore su 24, 7 giorni su 7 per proteggere il mondo informatico, eppure è così. Tuttavia, nel frattempo i cybercriminali stanno escogitando nuovi trucchi. Meno male, quindi, che abbiamo un sistema di allerta precoce nella nostra collezione di tool per la protezione informatica. Ma ci arriverò tra un po’…

Il ruolo di un addetto/a alla sicurezza informatica assomiglia per certi versi a quello di una guardia forestale: per catturare i bracconieri (malware) e neutralizzare la minaccia che rappresentano per gli abitanti della foresta, è necessario prima di tutto trovarli. Certo, si potrebbe semplicemente aspettare che il fucile di un bracconiere spari e correre verso il luogo da cui proviene il suono, ma questo non esclude la possibilità che si arrivi troppo tardi e che l’unica cosa che si possa fare sia ripulire la scena.

Si potrebbe andare in paranoia: piazzare sensori e videocamere in tutta la foresta, ma poi ci si potrebbe ritrovare a reagire a qualsiasi fruscio che viene captato (e presto perdere il sonno, poi la testa). Ma quando ci si rende conto che i bracconieri hanno imparato a nascondersi davvero bene, anzi, a non lasciare alcuna traccia della loro presenza, allora diventa chiaro che l’aspetto più importante della sicurezza è la capacità di separare gli eventi sospetti da quelli regolari e innocui.

Sempre più spesso i cyber-bracconieri di oggi si mimetizzano con l’aiuto di strumenti e operazioni perfettamente legittime.

Alcuni esempi: l’apertura di un documento su Microsoft Office, la concessione dell’accesso remoto a un amministratore di sistema, il lancio di uno script su PowerShell e l’attivazione di un meccanismo di cifratura dei dati. Poi c’è la nuova ondata dei cosiddetti malware fileless, che lasciano letteralmente zero tracce su un disco rigido e che limitano seriamente l’efficacia degli approcci tradizionali alla protezione.

Esempi: (i) la minaccia Platinum ha utilizzato tecnologie fileless per penetrare nei computer di organizzazioni diplomatiche; e (ii) documenti di lavoro con payload dannoso sono stati utilizzati per infezioni tramite phishing nelle operazioni dell’APT DarkUniverse. Un altro esempio: il ransomware-encryptor fileless ‘Mailto’ (alias Netwalker) utilizza uno script PowerShell per caricare ilcodice dannoso direttamente nella memoria di processi di sistema affidabili.

Ora, se la protezione tradizionale non è all’altezza del compito, è possibile cercare di vietare agli utenti tutta una serie di operazioni e introdurre politiche severe sull’accesso e l’uso di software. Tuttavia, anche se così fosse, sia gli utenti che i criminali informatici alla fine troverebbero probabilmente il modo di aggirare i divieti (proprio come è sempre stato fatto anche per il divieto di bere alcolici).

Sarebbe molto meglio trovare una soluzione in grado di rilevare le anomalie nei processi standard e di informarne l’amministratore di sistema. Ma l’importante è che una tale soluzione sia in grado di imparare a determinare automaticamente in modo accurato il grado di “sospetto” dei processi in tutta la loro grande varietà, in modo da non tormentare l’amministratore di sistema con continue grida di “al lupo, al lupo!”

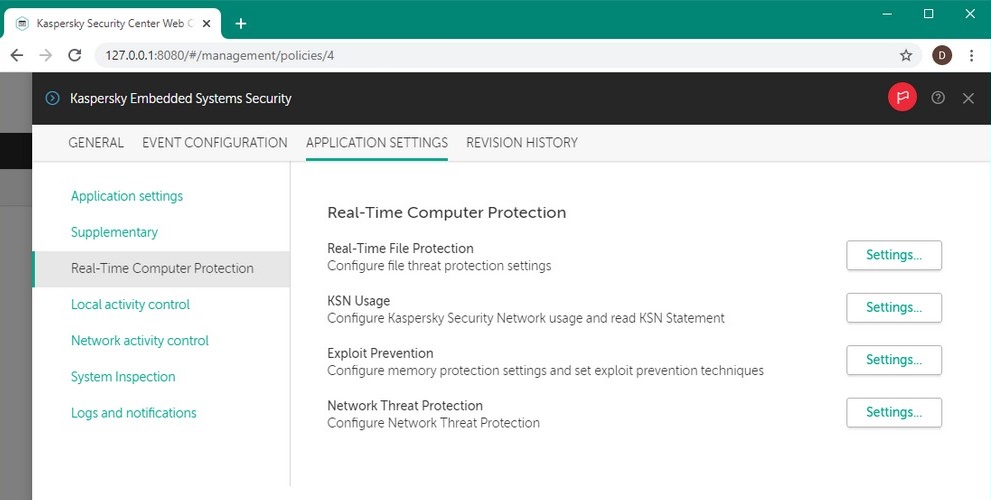

Bene, avete indovinato! Abbiamo una soluzione di questo tipo: si chiama Adaptive Anomaly Control, un servizio costruito su tre componenti principali: regole, statistiche ed eccezioni.

Continua a leggere:Un sistema di allerta precoce per i cyber-ranger (Adaptive Anomaly Control)

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)