marzo 14, 2017

Il nuovo servizio di Intelligence per aziende: i raggi X per le cyberminacce!

Gli essere umani sono molto curiosi. È nella loro natura chiedersi e cercare di scoprire i perché e i come di tutto, e questo si applica anche alla cybersicurezza. Anzi, in questo caso si applica doppiamente: ottenere le risposte alle principali questioni sulle cyberminacce è la base si cui si fonda la cybersicurezza, che a sua volta è la base su cui si fonda Kaspersky Lab.

Conoscere le risposte ai perché e ai come per me significa smontare ed analizzare meticolosamente ogni cyberattacco in tutte le sue parti, studiarli tutti e se necessario sviluppare una specifica protezione. Ed è sempre meglio farlo in un modo proattivo, basandosi sugli errori degli altri, e non aspettare che ciò che stiamo proteggendo venga attaccato.

Per vincere questa sfida, disponiamo di un sacco di servizi di intelligence per aziende. Tra questi strumenti cibernetici ad alta precisione ci sono un sacco di training per professionisti, servizi di intelligence di sicurezza grazie ai quali sarà possibile ricevere informazioni dettagliate sugli attacchi scoperti, servizi come test di penetrazione, valutazione della sicurezza delle applicazioni, analisi forense e del malware, e molto altro ancora.

Beh, il “molto altro ancora” include il nostro nuovo servizio, KTL (Kaspersky Threat Lookup) un portale “smart” per dissezionare gli oggetti sospetti e scoprire le fonti e il tracking dei cyberattacchi, correlazioni dalle molteplici variabili e gradi di pericolo per le infrastrutture aziendali. Una specie di raggi X per le cyberminacce.

Ora tutti i nostri utenti hanno la versione base del servizio. Il livello di sicurezza di un file può essere controllato anche con uno dei nostri prodotti domestici, ma i clienti aziendali hanno bisogno di una più profonda e accurata analisi delle minacce.

In primo luogo, KTL può essere usato non solo per controllare i file, ma anche per verificare URL, indirizzi IP e domini. Può analizzare oggetti alla ricerca di elementi tipici degli attacchi mirati, caratteristiche comportamentali e statistiche, dati WHOIS/DNS, attributi di file, catene di download, e molto altro.

È una specie di motore di ricerca, ma unicamente dedicato alle cyberminacce. Lo staff preposto dovrà solo inserire in KTL alcune informazioni riguardanti un certo oggetto sospetto e KTL fornirà informazioni rilevanti, tra cui dati storici, geografici e molto altro, oltre alla sua correlazione con altri eventi o oggetti. Il tutto in tempo reale, 24 su 24, 7 giorni su 7.

I risultati, gli oggetti sospetti, e altri indicatori di compromissione possono essere esportati in vari formati condivisibili (STIX, OpenIOC, JSON, Yara, Snort, CSV, ecc.) per la loro integrazione nei sistemi di gestione delle informazioni e degli eventi di sicurezza aziendali (SIEM).

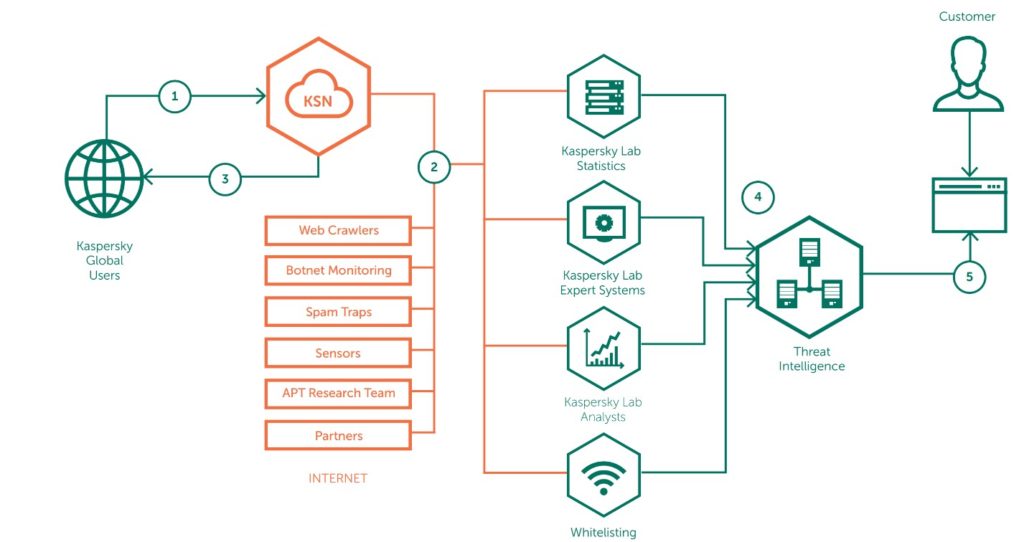

Quindi da dove prende i dati KTL? Ci sono diverse divere fonti.

Prima tra tutte c’è il nostro KSN basato su cloud che contiene segnali anonimizzati su la situazione epidemiologica da centinaia di milioni di utenti da tutto il mondo. Quando lo si usa, gli utenti non solo si prendono cura di se stessi (partecipare automaticamente a KSN aumenta la qualità della protezione), ma contribuiscono ad una importante missione umanitaria: prendersi cura degli altri, e facendolo si riduce il livello generale delle cyberminacce su Internet.

In secondo luogo, c’è la nostra tecnologia che analizza le attività di rete, tra cui le spam trap (un tipo di honeypot usato per raccogliere spam), sistemi di monitoraggio delle botnet, crowler, vari sensori di rete, robot intelligenti basati sull’apprendimento automatico. E naturalmente ci sono i risultati delle indagini di attacchi mirati complessi a carico dei nostri “cyber-ninja” del team GReAT.

Terzo, ci sono i nostri sviluppatori di software partner. Tra l’altro il loro ruolo ha acquistato con il tempo sempre più importanza fino a diventare fondamentale. Abbiamo grandi progetti per il futuro, ma non approfondirò l’argomento in questo post.

Per ora mi limiterò a parlare dei piani nell’immediato futuro…

Attualmente stiamo lavorando per aggiungere a KTL alcune funzioni di analisi di oggetti sospetti in un ambiente sicuro: un sandbox cloud.

Per esempio, un file viene collocato in un sandbox e eseguito in una macchina virtuale speciale (con un sistema di logging brevettato). Le macchine virtuali sono completamente isolate una dall’altra e dalle network interne, e hanno anche una connettività esterna limitata. Le macchine virtuali sono identiche ai computer fisici di modo che gli oggetti siano al sicuro così come lo sarebbero nel mondo reale. Le macchine poi sono in grado di annotare tutte le azioni realizzate da un oggetto (quasi come KATA, il nostro prodotti che protegge dagli attacchi mirati). Tutti i risultati sono raccolti in un report dettagliato. Tale report, include indicazioni su come il file si sarebbe comportato se si fosse trovato in una situazione nel mondo reale, oltre a informazioni sulla portata della minaccia.

Inoltre, ci sono strumenti utili per lavorare con file di metadati e URL. Nelle prossime versioni verrà aggiunta la capacità di estrarre diversi tipi di metadati e realizzare ricerche personalizzate all’interno dei metadati. Quindi sarà possibile realizzare profonde indagini sui malware in base a somiglianze riscontrate a vari livelli e parametri di modo che si possa arrivare ad una comprensione del quadro generale dell’attacco sofisticato che si sta analizzando. Per esempio, con l’aiuto di questo strumento sarà possibile lanciare richieste come: “trovami i file che quando vengono lanciati fanno questo o quest’altro”, oppure “trovami tutti i file con un certo nome”, oppure “trovami i file che vengono individuati in base a questo o quest’altro verdetto di un programma AV”, oppure “trovami i file i cui codici contengono questa o quest’altra riga”.

Come avete potuto osservare, stiamo lavorando ad una sorta di “macchina a raggi X cibernetica multi-funzione”, ma alcune delle sue funzionalità possono già essere adoperate ora (quindi vi raccomando di provare le nuove funzioni).

Per maggiori informazioni su KTL, cliccate qui (PDF in inglese).