giugno 3, 2020

Notizie dal mondo informatico (in lockdown): 92 marzo 2020

La maggior parte della gente in tutto il mondo è in lockdown da circa tre mesi! E sempre in questi ultimi tre mesi sono sicuro che vi avranno menzionato un famoso film di qualche tempo fa, ma ecco la nuova versione: Ricomincio da capo non è più un film divertente! Poi c’è la questione tempo metereologico “accidenti se fa bello, accidenti se fa freddo”: se il tempo è umido e invernale, tutti sono depressi (oltre al lockdown); se, invece il tempo diventa bello, secco ed estivo, tutti sono depressi perché non si può uscire!

Eppure, credo che forse sia una consolazione che la maggior parte di noi stia vivendo in casa la stessa esperienza. Può darsi. Ma siamo comunque noi, persone buone e con una vita normale. E i cybercriminali? Come se la stanno cavando rinchiusi in casa? Beh, l’altra settimana vi ho dato alcune statistiche e tendenze in merito. Oggi voglio continuare con un aggiornamento, perché, sì, i cybercriminali si muovono in fretta. // Oh, e comunque – se siete interessati ad altre notizie dal lato oscuro, alias I-news, date un’occhiata a questa tag d’archivio.

Prima di tutto, qualche dato in più, dati aggiornati e rassicuranti.

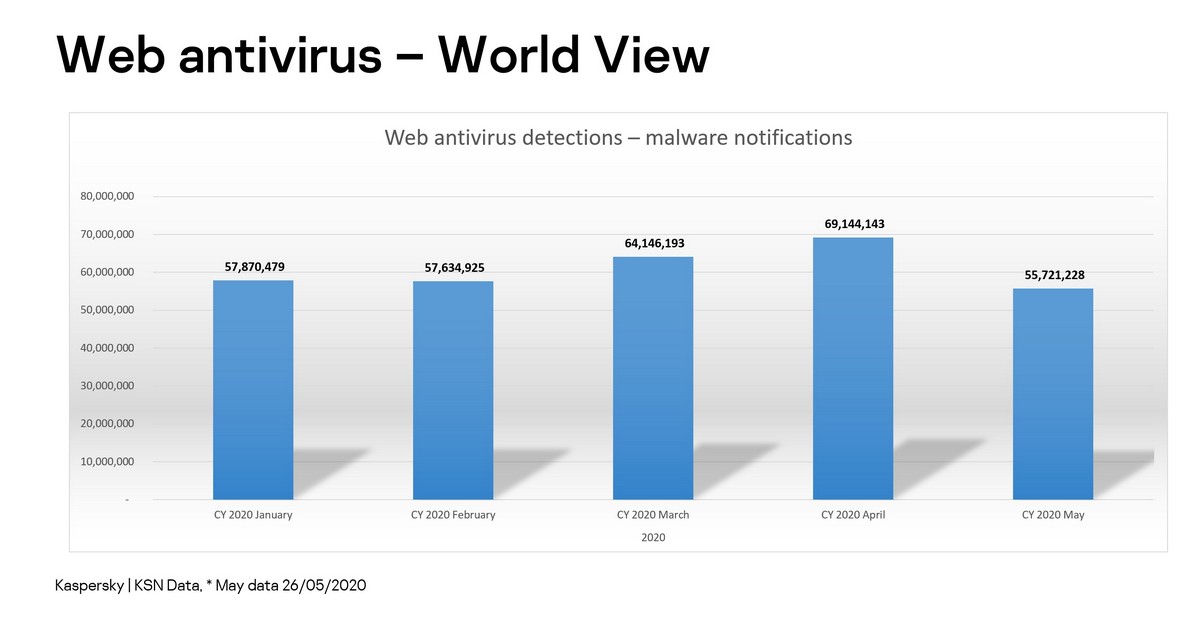

Marzo, e poi ancora di più, aprile, ha visto grandi balzi nell’attività criminale informatica generale; tuttavia, maggio ha poi visto un brusco calo, fino a ritornare ai livelli pre-coronavirus di gennaio-febbraio:

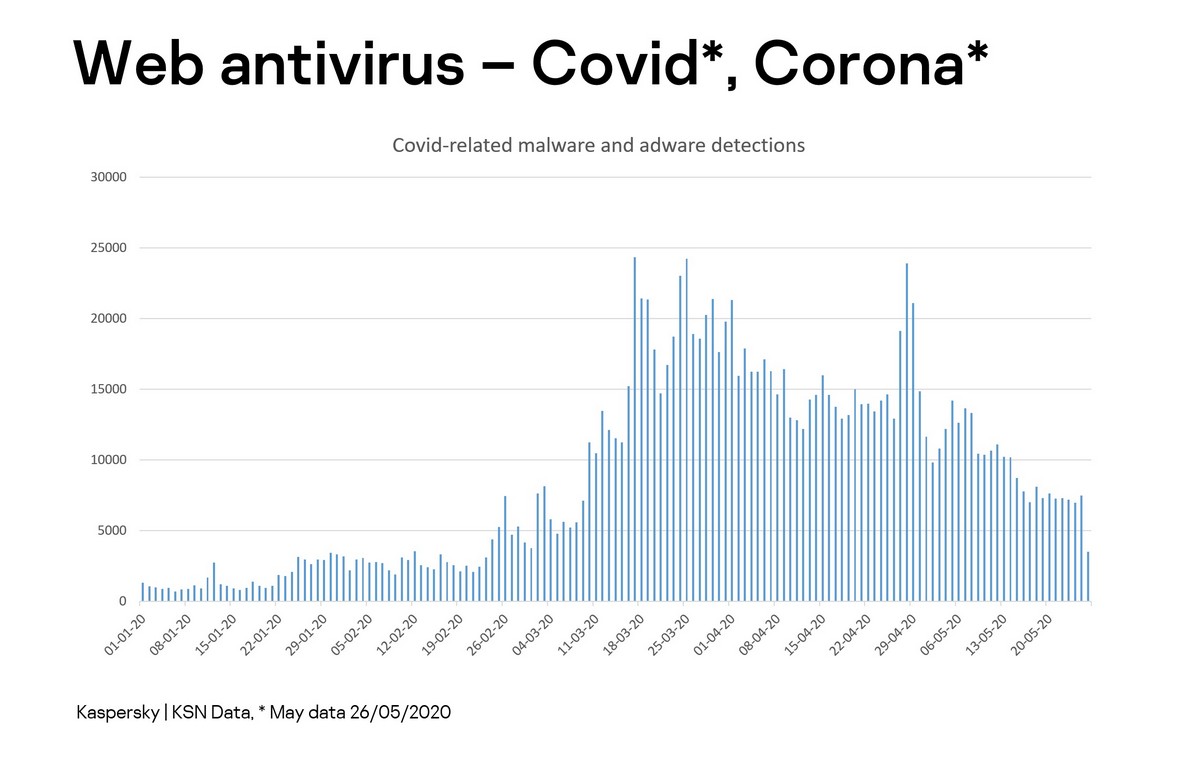

Allo stesso tempo abbiamo assistito a un costante declino a livello quantitativo di tutti i malware collegati al coronavirus:

// Per “malware connesso al coronavirus” si intendono i cyberattacchi che hanno utilizzato l’argomento coronavirus in qualche modo per portare a termine i propri scopi criminali.

Quindi, sembra che le notizie siano promettenti: i cybercriminali sono meno attivi. Tuttavia, ciò che i dati non mostrano è il perché o cosa stanno facendo, invece. Sicuramente non si sono presi l’intero mese di maggio libero, visto il numero piuttosto elevato di giorni di riposo in molte parti del mondo, compresi quelli per festeggiare la fine della seconda guerra mondiale, vero? No, non può essere. E allora cosa?

Ahimè, non lo so. Non mi parlano dei loro piani criminali. Tuttavia, ho una mia ipotesi: forse hanno esagerato così tanto ad aprile che hanno dovuto prendersi una pausa a maggio per analizzare la loro “raccolta” massiva di dati, che richiede tempo per essere esaminata e sfruttata economicamente in modo adeguato. È solo un’ipotesi, ma è possibile.

Ad ogni modo, penso che sia troppo presto per abbassare la guardia e per pensare che tutto sia tornato alla “normalità”. I cybercriminali si sono sempre dedicati all’hacking, continuano e continueranno a farlo. E ci sono diversi tipi di tecniche per portare avanti i propri piani che continuano a sfruttare il panico da coronavirus-pandemia-lockdown. Per esempio, molti gruppi APT usano questo argomento nelle loro e-mail di phishing. Ma ci sono diversi usi particolari del coronavirus (in realtà, alcuni non li usano) che hanno bisogno di essere evidenziati in modo particolare:

Per esempio, il gruppo Transparent Tribe (di cui abbiamo recentemente scritto un report APT), specializzato negli attacchi alle aziende indiane, al settore pubblico e alle istituzioni militari, recentemente si sono spinti oltre. Si sono spacciati per l’applicazione ufficiale indiana per il monitoraggio del coronavirus, che deve essere installata su tutti i dispositivi del Paese, per distribuire una backdoor Android. E sembra che stiano puntando a obiettivi militari.

Il 20 aprile sul forum 4chan è stato pubblicato un post su una fuga di dati di accesso e di password dell’Istituto di virologia di Wuhan. Poco dopo, sono seguiti diversi post su varie piattaforme di social media che sono diventati trending topic (e che hanno ricevuto anche molta copertura mediatica) su presunti dati trapelati non solo dall’istituto di Wuhan, ma anche dall’OMS, dalla Banca mondiale, dalla Gates Foundation e da altre istituzioni.

La nostra indagine interna sulla fuga di dati ha rilevato che la maggior parte di queste informazioni provenivano da precedenti fughe di dati risalenti ad anni fa. Inoltre, le informazioni presentate in vari forum sono state per lo più descritte come presunte prove della teoria della diffusione intenzionale del virus SARS-CoV-2 / COVID-19 tra la popolazione. Nel complesso sembra una vera e propria fake news (!) con sfumature politiche. Ma eviterò di fare congetture su “chi può esserci dietro e perché”.

La notizia successiva non è direttamente collegata al coronavirus; tuttavia, molti dei supercomputer che sono stati hackerati sono stati utilizzati nella ricerca per debellare il COVID-19, ricerca che di conseguenza ha subito un rallentamento.

Un giorno di metà maggio, sono stati hackerati diversi supercomputer contemporaneamente. Tra questi c’era l’Archer di Edimburgo, il bwHPC tedesco, il Centro Nazionale Svizzero di Supercomputing (che sta attualmente analizzando il coronavirus) e molti altri in Europa, Nord America e Cina. La nostra analisi ha mostrato come i criminali informatici abbiano usato una backdoor per… il mining di critpomonete! Hackerare un supercomputer semplicemente per questo? Sicuramente no. Dato che il mining a non è certo il campo più redditizio della criminalità informatica di questi tempi, la domanda rimane: cosa stavano combinando per davvero? Un test per qualcosa di molto più grande a venire? E ancora una volta, il chi e il perché rimangono un mistero.

Un’interessante ricerca pubblicata su Forbes sostiene che gli smartphone Xiaomi abbiano inviato i link e le ricerche di tutti gli utenti, insieme ai metadati sui loro dispositivi ai… server di Alibaba! Sì, un ricercatore ha installato il proprio browser sul suo telefono ed è quello che ha scoperto. Xiaomi naturalmente nega tutto, ma continua a promettere un aggiornamento del software e di aggiungere una casella di controllo affinché gli utenti possano decidere di non inviare dati.

E infine, ecco un’altra azienda la cui reputazione ha recentemente subito un duro colpo a causa di problemi di sicurezza: Zoom. I problemi erano talmente gravi che ho deciso di usare il suo software (da quando è iniziato il lockdown) solo su un computer “vuoto” e solo quando ne avevo davvero bisogno. Comunque, bisogna riconoscerlo, in due mesi Zoom ha davvero ribaltato la situazione. A ogni patch la sicurezza migliora e hanno lanciato un buon programma di bug bounty (gestito da Katie Moussouris, che aveva introdotto un programma del genere in precedenza alla Microsoft). Proprio di recente Zoom ha annunciato l’acquisto del servizio di cifratura Keybase per proteggere i dati trasferiti. Spero quindi che Zoom diventi un buon esempio di come un buon atteggiamento nei confronti della sicurezza porti al successo del business (e il suo software si trova anche sul mio portatile “da combattimento”). Rispetto per Zoom!

E questo è tutto per oggi per i racconti della quarantena dal giorno 92 di marzo. Non appena si presenteranno altri cyber-racconti dal fronte lockdown, vi terrò aggiornati. E ora… torniamo al lavoro!