maggio 30, 2020

Le minacce informatiche nel mondo durante la pandemia

Tra le domande che mi vengono poste in questi tempi difficili, una delle più frequenti è come sia cambiata la situazione delle minacce informatiche per via del coronavirus e in che modo la sicurezza informatica sia stata influenzata in generale dal passaggio in massa allo smart working (purtroppo c’è anche chi è rimasto senza lavoro e che si ritrova a rimanere a casa anche per questo motivo). Nello specifico, quali nuovi e astuti trucchi hanno escogitato i cybercriminali e cosa bisogna fare per difendersi?

Permettetemi di riassumere il tutto in questo post…

Come sempre i criminali in generale, compresi i criminali informatici, monitorano attentamente la situazione e poi si adattano alle condizioni in continuo mutamento, in modo da massimizzare i loro introiti. Così, quando la maggior parte del mondo passa improvvisamente a un regime di permanenza in casa praticamente totale (lavoro da casa, intrattenimento domestico, shopping online, interazione sociale e quant’altro tutto da casa) i cybercriminali modificano le proprie tattiche.

Ora, per quanto riguarda i cybercriminali, il fenomeno principale di cui si sono accorti è che, per via del lockdown, è aumentato notevolmente il tempo trascorso su Internet. Ciò significa per loro avere a disposizione una “superficie d’attacco” generale più ampia per portare a termine i propri intenti criminali.

In particolare, molte persone che ora lavorano da casa, ahimè, non dispongono di una protezione informatica affidabile e di qualità, protezione che i datori di lavoro avrebbero dovuto fornire. Ciò significa che ora ci sono più opportunità per i cybercriminali di hackerare le reti aziendali alle quali si collegano i dipendenti, occasioni vantaggiose per portare a termine con successo i propri stratagemmi criminali.

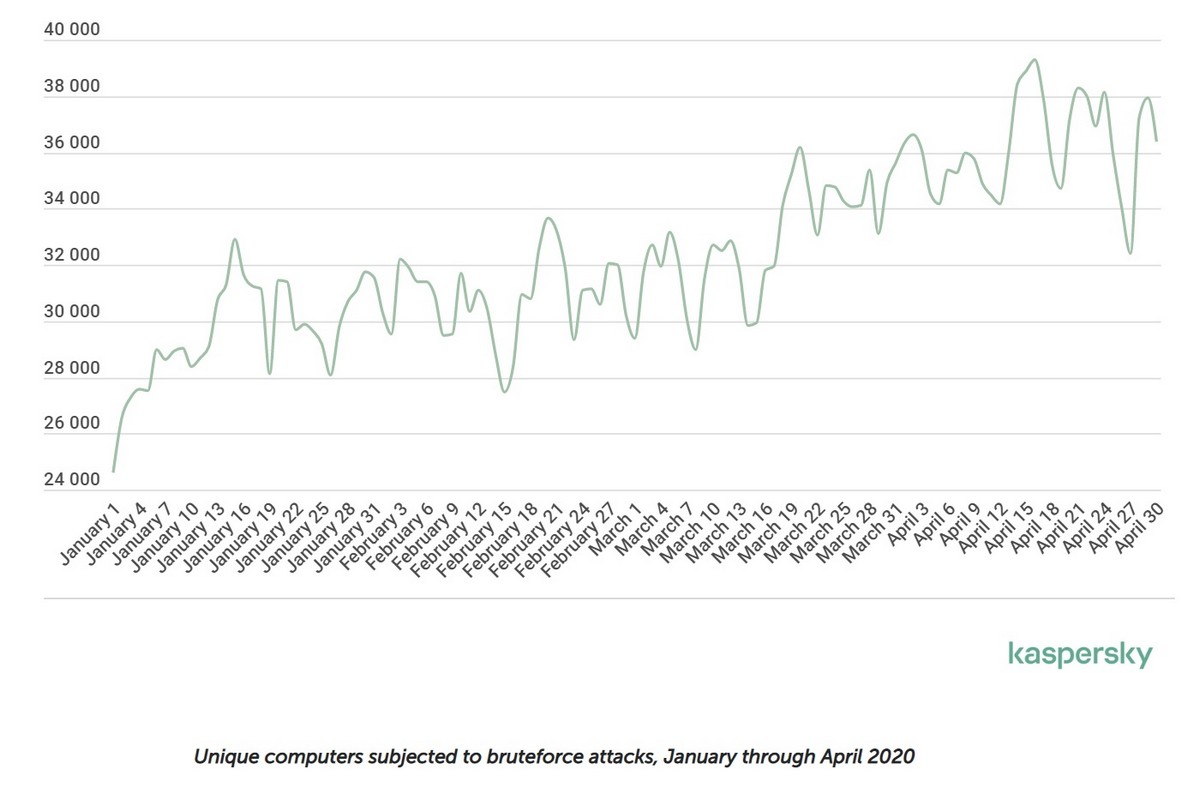

I cybercriminali, ovviamente, non vogliono lasciarsi scappare nessuna di queste occasioni. A dimostrarlo c’è il forte aumento degli attacchi di forza bruta ai server dei database e agli RDP (servizi che permette, ad esempio, a un dipendente di avere pieno accesso da remoto al suo computer di lavoro, ai file etc.).

Le combinazioni di password sottoposte ad attacchi di forza bruta sono utilizzate per penetrare nelle reti aziendali e ad esempio, iniettarvi dei ransomware (i più comuni sono Crusis, Cryakl e Phobos). Dall’inizio dell’anno, il numero medio giornaliero di utenti unici attaccati con questa tecnica è aumentato del 23%. Ma se guardiamo il quadro generale in termini di cifre assolute, possiamo notare che gli attacchi sono balzati alle stelle e che tali aumenti improvvisi sono stati registrati praticamente in tutto il mondo.

Un’altra statistica che evidenzia questa tendenza è l’aumento del numero di minacce web: un aumento del 25% in quattro mesi. Un dato abbastanza uniforme in tutte le categorie. Ma forse il più curioso/inusuale di tutti è stato il forte aumento (1) del numero di modifiche degli script del browser che sono collegati a siti protetti in modo inadeguato e che inviano ai cybercriminali i dati delle carte di credito; (2) degli attacchi di cookie stuffing (installazione nascosta di file cookie che non hanno nulla a che fare con il sito visitato).

Infine, c’è stato un aumento, anche se non brusco, dell’attivazione media giornaliera di file antivirus (+8% dall’inizio dell’anno). La colpa è soprattutto degli script dei malware (.js, .vbs) insieme a shortcut dannose (permettono di sviluppare rapidamente dei nuovi malware semplicemente nascondendo in una shortcut la stringa di comando PowerShell ). Ed ecco un’inaspettata apparizione del passato: la reincarnazione del virus polimorfico (oh sì!) Sality, piuttosto datato ormai! I nostri prodotti stanno rilevando circa 50.000 file unici infettati da questo virus ogni giorno.

Ma aspettate! È già successo qualcosa di simile: a febbraio abbiamo registrato diverse infezioni dovute a un vero e proprio “virus”, KBOT (sì, il brutto virus parassita che inietta un codice dannoso nei file eseguibili: il primo virus informatico “vivente” che abbiamo individuato in the wild dopo tanti anni). Ma pensiamo che sia un po’ troppo presto per dire se ci sarà un ritorno all’era dei virus. A livello quantitativo, la presenza di questo malware “old school” è ancora trascurabile in confronto al flusso generale di altri esemplari che registriamo ogni giorno.

Nel complesso, l’aumento della presenza di nuovi malware (rispetto al numero totale di malware) ad aprile è stato del 7,9%. Permettetemi di ricordarvi che ogni giorno (!) catturiamo e aggiungiamo al nostro database più di 340.000 nuove (!) istanze di malware! E ad aprile questo dato è aumentato di quasi il 10%.

Ciò che è curioso è che nelle prime due settimane di maggio quasi tutti questi fenomeni hanno subito una battuta d’arresto: la media di attivazione dei file antivirus è calata del 7,2%; l’attivazione di antivirus web è scesa del 5,27%; e la presenza di nuovi malware è diminuita del 31%. Gli unici dati in aumento riguardavano gli attacchi di forza bruta ai server di database e ai servizi RDP (+0,27%). Mi domando perché. Il sole è tramontato a maggio e i cybercriminali si sono presi qualche giorno di vacanza? Vediamo se la tendenza continua per il resto del mese…

Conclusioni

La situazione cyber-epidemiologica sta seguendo il percorso previsto; per quanto ci riguarda, qui in Kaspersky sui computer, i dispositivi i server e le reti dei nostri utenti è tutto sotto controllo.

Tuttavia, suggerisco a tutti di seguire la regola principale della cybersicurezza, mantenere una corretta igiene informatica! 🙂 Il consiglio più importante: non cliccate ciecamente su un link quando vi invitano a farlo (lavarsi le mani con il sapone dopo averlo fatto non aiuterà); non installate o avviate alcunché senza esserne davvero sicuri; utilizzate un servizio VPN; usate l’autenticazione a due fattori, e sempre, anche mentre lavorate da casa, avvaletevi di una protezione affidabile. Infine, per sapere come lavorare da remoto non solo in modo sicuro ma anche efficace, date un’occhiata al nostro blog.