Privyet a tutti!

Eccoci qua con un nuovo bollettino di notizie di cybersecurity curiose, particolari e a volte un po’ assurde…

Hackeraggio di Stato pianificato!

Il governo giapponese starebbe programmando l’hackeraggio di 200 milioni di dispositivi IoT (Internet delle Cose) dei propri cittadini. No, non si tratta di fantascienza, ma uno dei preparativi per le Olimpiadi di Tokio 2020, ed è tutto legale, naturalmente, perché promosso dal governo giapponese. I dispositivi dei cittadini verranno hackerati impiegando la tecnica preferita dei cybercriminali: l’uso di password di default e dizionari di password. Se si scopre che il dispositivo è protetto da una password debole, verrà inserito in un elenco di dispositivi non sicuri che sarà inoltrato ai fornitori di servizi Internet del paese affinché informino i propri clienti, consigliando loro di modificare queste password. Un test di resilienza in vista delle Olimpiadi, per verificare il livello di protezione dei dispositivi IoT del paese e per evitare attacchi alle infrastrutture olimpiche. Si potrebbe aprire un acceso dibattito in merito alle tecniche di prova adottate; va detto, però, che le autorità almeno stanno cercando di fare qualcosa di concreto ed è positivo. Tuttavia, non dobbiamo dimenticare che le Olimpiadi sono state un obiettivo in passato e quelle del Giappone non sono poi così lontane.

Oops!

Linus Henze, un hacker 18enne, ha pubblicato un video in cui mostra una sorprendente vulnerabilità in MacOS, in particolare nel programma Keychain (Accesso Portachiavi) che serve per immagazzinare e proteggere le diverse password degli utenti. Il ragazzo ha utilizzato un zero-day per sviluppare un’app sua che analizza tutti i contenuti della keychain. L’aspetto curioso e intrigante della storia è che Henze non ha intenzione di condividere la sua ricerca e la sua app con il gigante di Cupertino, in quanto Apple non ha attivo un programma bug bounty. La compagnia ha quindi due opzioni: arrivare a un accordo (sarebbe una decisione senza precedenti da parte di Apple) o provare da soli a risolvere il problema (e potrebbero anche non riuscirci, chi lo sa).

Nel frattempo, cari lettori, non abbiate paura per le vostre password! Esistono password manager (chi l’avrebbe mai detto?) completamente sicuri e per tutte le piattaforme e, ci rivolgiamo ai ricercatori, ci sono compagnie di software che sì hanno i propri programmi bug bounty.

Anche l’autenticazione a due fattori può essere hackerata

Sono sempre di più i conti bancari svuotati dai cybercriminali; un esempio recente ha coinvolto quelli della britannica Metro Bank. E per farlo hanno intercettato i messaggi di testo inviati sui telefoni dei proprietari dei conti per l’autenticazione a due fattori. Si tratta di un livello extra di sicurezza, per cui ben venga. Il problema è che gli SMS non rappresentano il modo più sicuro di trasferire dei dati. Ad esempio, possono essere sfruttare le vulnerabilità nel protocollo SS7, utilizzato dagli operatori di telecomunicazioni del mondo per il passaggio di messaggi e chiamate. Se i cybercriminali riescono ad accedere alla rete mobile di un operatore, possono reindirizzare messaggi e chiamate all’insaputa dell’utente. Innanzitutto, hanno bisogno di sapere username e password per l’home banking, ma non andiamo oltre le normali abilità di cui dispongono i cybercriminali di oggi, come spiare ciò che viene digitato sulla tastiera, usare tattiche di phishing o diffondere Trojan bancari.

Dopo essere entrati nella banca online, i cybercriminali inviano una richiesta di bonifico e intercettano il messaggio con il codice usa e getta proveniente dalla banca. Digitano il codice e la banca effettua il bonifico in quanto entrambi i due passaggi sono stati superati con successo: così i cybercriminali si fanno grasse risate, in barba a voi e alla banca. 😊

Cosa potete fare per evitare una situazione del genere? Ecco un paio di consigli:

- Non rivelate a nessuno username e password, neanche al dipendente della vostra banca. Sicuramente non è la prima volta che vi viene detto, le banche cercano sempre di ricordarlo non appena possono;

- Difendete i vostri dispositivi dai malware impiegando un’app antivirus affidabile. Ne conosco una…. No, dai, scegliete quella che preferite. 😊

Cyberspionaggio di diplomatici stranieri in Iran: chi è il responsabile?

I nostri ricercatori hanno scoperto di recente diversi tentativi di infezioe dei dispositivi di missioni diplomatiche straniere in Iran mediante malware di cyberspionaggio allo stadio piuttosto primitivo. La backdoor sembra essere associata al gruppo Chafer, che usa il Farsi come linguaggio per i propri attacchi, e che sembra essere responsabile in passato della sorveglianza informatica di molte persone in Medio Oriente. Questa volta, i cybercriminali hanno utilizzato una versione migliorata della backdoor Remexi, progettata per controllare in remoto il computer della vittima (come amministratori).

Il software Remexi è stato individuato per la prima volta nel 2015 e impiegato per la sorveglianza illegale di individui e organizzazioni dell’intera regione. Mediante questa tattica applicata su dispositivi Windows, i cybercriminali sono riusciti a ottenere informazioni su ciò che è stato digitato su questi computer, ma anche screenshot e dati dal browser come cookies e cronologia di navigazione.

Nella regione sono stati utilizzati molti malware “fatti in casa”, spesso combinati con utility pubbliche. Ma chi c’è dietro questi attacchi così particolari? Individuare i responsabili è più difficile del solito proprio per la progettazione domestica del malware; potrebbe essere chiunque, iraniani o non iraniani in un’operazione sotto falsa bandiera. Purtroppo, le cosiddette false flag sono in aumento e questa tendenza difficilmente cambierà.

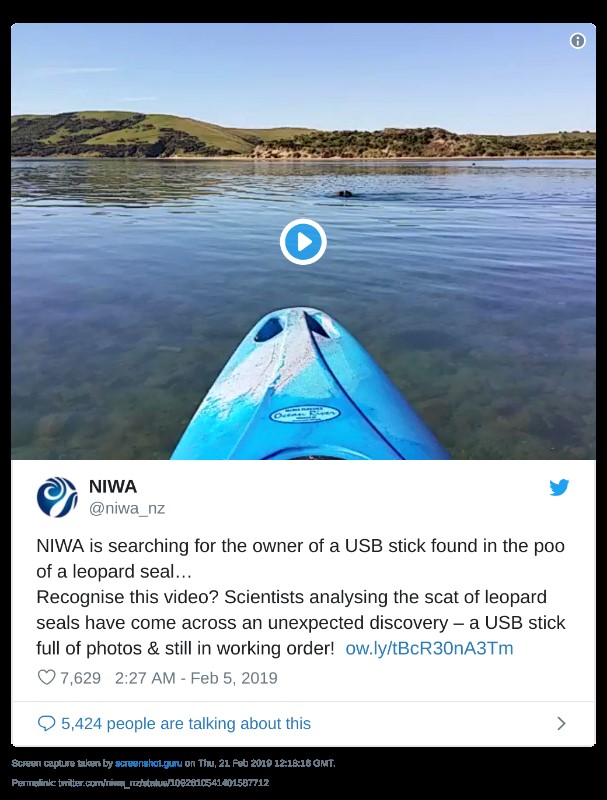

“Ehm… una foca ha ingoiato la mia USB”

In Nuova Zelanda, un veterinario durante una passeggiata ha notato sulla spiaggia una foca leopardo in cattive condizioni di salute. Da veterinario attento e premuroso com’è, ha deciso di prelevare un campione delle feci della povera foca per farle analizzare. Si aspettava di trovare qualche spaventoso parassita o virus da trattare e invece… ha trovato una chiavetta USB. Dopo averla disinfettata varie volte (o speriamo almeno), il veterinario ha collegato la chiavetta al suo computer (diciamo sempre di non farlo, ma questa volta si trattava di un caso speciale) e… indovinate un po? Nella chiavetta c’erano tantissime foto dei paesaggi mozzafiato della Nuova Zelanda! Il veterinario e i suoi colleghi stanno cercando il proprietario della USB, diffondendo questo video. Qualcuno può dare una mano? Riconoscete qualcuno?