maggio 23, 2016

Darwinismo e sicurezza informatica: adattarsi o morire

“Non è la specie più forte a sopravvivere ma quella che si adatta meglio al cambiamento.” (Charles Darwin)

È passato un po’ di tempo dall’ultima volta in cui, su queste pagine virtuali, mi sono espresso riguardo il mio argomento preferito: il futuro della sicurezza informatica, per cui rimediamo. Preparatevi per un fiume di parole, spero nessuna troppo fuori luogo, sulle ultime tecnologie, mercato e tendenze della sicurezza informatica, con un assortimento di fatti e riflessioni per contorno. Pronti con i popcorn: via!

Qui scriverò della sicurezza informatica ideale e di come l’industria si stia evolvendo in questa direzione (e cosa stia accadendo lungo il percorso evolutivo verso di essa). Vi parlerò di come tutto questo possa essere spiegato con l’aiuto della teoria evoluzionistica di Darwin, di come la selezione naturale porti certe specie a dominare mentre altre periscono, lasciate ai paleontologi degli anni a venire. E inoltre, cosa sia la simbiosi e cosa siano i parassiti.

Comincerò con alcune definizioni:

Comincerò con alcune definizioni:

Quasi-perfezione in un mondo imperfetto

Una protezione perfetta, sicura al 100%, non esiste. Nel processo di creazione del miglior sistema protetto possibile, l’industria della sicurezza informatica può e dovrebbe, ovviamente, ambire alla perfezione, ma più ci si avvicina al 100%, più i costi aumentano in maniera esponenziale, quindi il costo della protezione finisce per essere di gran lunga superiore a quello del potenziale danno provocato dal peggior scenario di un attacco riuscito.

Di conseguenza, è logico dare (dal punto di vista delle potenziali vittime) la seguente definizione di protezione ideale realistica (ottenibile): la protezione ideale si verifica laddove il costo necessario per attaccare il nostro sistema è maggiore del costo del potenziale danno che potrebbe essere causato. O, guardando dall’altro lato delle barricate: la protezione ideale si verifica laddove il costo di un attacco andato a buon fine è superiore al guadagno che (i cybercriminali, ecc.) otterrebbero.

Ovviamente, ci saranno volte in cui agli aggressori non importerà il costo dell’attacco, per esempio ai guerrafondai cibernetici sostenuti dai governi. Ma questo non significa che ci arrendiamo.

Quindi, come sviluppiamo un sistema di sicurezza che fornisca protezione realistica (ottenibile) ideale (al massimo)?

Modern defenders vs traditional: think about adversaries not incidents, by @johnlatwc #TheSAS2016 pic.twitter.com/gss5MITuO1

— Eugene Kaspersky (@e_kaspersky) February 8, 2016

Nel “regno informatico” chi si adatta meglio sopravvive: la teoria

Uno dei principi chiave del darwinismo è la diversità genetica. A causa della ricombinazione dei geni, di mutazioni e altre ragioni sconosciute, gli organismi viventi acquisiscono nuove caratteristiche. E con il passare del tempo, i fortunati in termini di nuove caratteristiche (i più adatti) proliferano, mentre i meno fortunati vengono emarginati e alla fine scompaiono. Ecco perché gli orsi sono bianchi nell’Artico e marroni nella Kamchatka.

Una cosa simile avviene nel campo della sicurezza IT: i furfanti cibernetici trovano di continuo nuove vulnerabilità nei sistemi informatici e inventano nuovi metodi d’attacco per sottrarre dati o denaro da persone o aziende che possiedono/usano quei sistemi.

Chiunque sia più intelligente e veloce dei furfanti cibernetici, il più adatto, ottiene un seguito e prospera in cima al regno informatico clandestino, venendo pagato più degli altri per il suo know-how criminale “brevettato”. Quel gruppo si evolve in qualcosa di più grande e più forte, mentre gli altri vanno scemando. L’unica differenza con l’evoluzione biologica di Darwin è la velocità del cambiamento: in questo caso non millenni, ma alcuni mesi sono sufficienti perché molte generazioni di minacce si evolvano.

Per creare un sistema di sicurezza superiore che fornisca la protezione (massima) ideale, gli sviluppatori devono immaginare il più diabolico di tutti i più diabolici scenari possibili, scenari così infernali che è molto improbabile possano davvero avvenire (almeno si spera). Sviluppare delle protezione con in mente dei scenari di attacco così apocalittici garantisce due punti chiave: arresta il pericoloso ottimismo e la speranza per il meglio. Inoltre, tenere a mente fin dall’inizio il peggiore dei casi, aiuta non solo a riconoscere il problema, ma anche a comprenderne la portata e a sviluppare la strategia ottimale per affrontarlo. Se conoscete la vostra debolezza, non siete più la preda: siete il cacciatore.

Ok, in teoria tutto molto bello e razionale, ma può essere messo tutto in pratica? Come potete essere un passo avanti ai furfanti e anticipare la loro prossima mossa?

Adattati o muori

La mossa saggia da compiere in un ambiente di entropia prevalente è inventarsi un modello di condotta adattivo. Cominciamo procedendo dall’analisi della situazione/ambiente prevalente sulla base di una quantità limitata di dati convalidati (spesso in loro assenza) e una moltitudine di ipotesi. Ogni iterazione del ciclo “analisi – azione – risultato” riduce l’ambiguità e aumenta la razionalità di comportamento, prestazione e altri parametri significativi per il business.

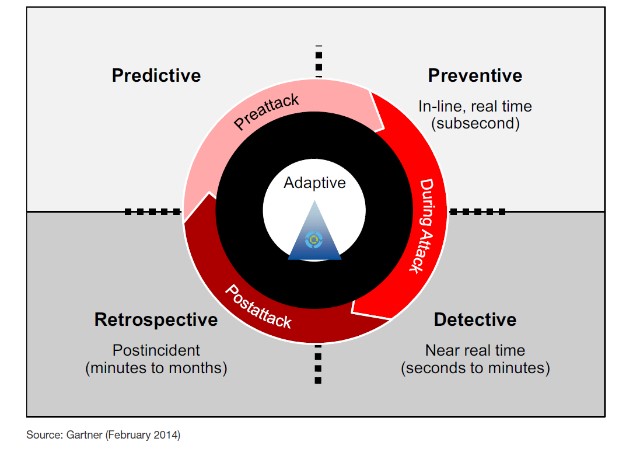

Abbiamo cominciato impiegando nella sicurezza informatica un modello adattativo del genere nel 2013. L’anno dopo abbiamo scoperto che questo approccio coincideva con l’idea di Gartner sulla “architettura della sicurezza adattativa”. Questa architettura è basata sull’applicazione ciclica di strumenti dai quattro settori fondamentali legati all’attacco cibernetico: preventivo, investigativo, retrospettivo e predittivo. L’adozione di un tale modello permette di creare una protezione ottimale che corrisponde al ciclo vitale dei cyberattacchi, un modello in grado di adeguarsi rapidamente alle mutevoli condizioni interne ed esterne.

Fonte: Designing an Adaptive Security Architecture for Protection from Advanced Attacks, Gartner (Febbraio 2014)

Fonte: Designing an Adaptive Security Architecture for Protection from Advanced Attacks, Gartner (Febbraio 2014)

Sin dal 2003, l’architettura di sicurezza adattativa è stata la pietra angolare della nostra strategia di prodotto. Sebbene nei primi tempi abbiamo sofferto alcune difficoltà iniziali, abbiamo perseverato: sapevamo che era l’approccio corretto per proteggere meglio le reti di clienti aziendali e risolvere i loro problemi relativi alla sicurezza. Benché non sia trascorso molto tempo, abbiamo già compiuto grandi passi in avanti migliorando i nostri progetti.

Houston, abbiamo un problema

Dunque, come appaiono adesso le cose con l’impiego effettivo dell’architettura della sicurezza adattativa nel mondo imprenditoriale?

Per essere perfettamente onesti, non molto bene.

Da un lato, ci sono pochissimi produttori in grado di trovare tutti gli elementi che permettono la creazione di un ciclo ininterrotto di sicurezza adattativa. Differenti tessere del puzzle non risultano tutte compatibili l’una con l’altra ed è ulteriormente difficoltoso combinarli in un unico sistema centrale di controllo.

D’altra parte, i clienti sono focalizzati su particolari settori del ciclo (soprattutto sulla prevenzione), e tendono a non apprezzare l’importanza degli altri e del complesso nella sua interezza. Un atteggiamento sbagliato di questo tipo da parte dei clienti è aggravato dal comportamento di alcuni produttori nell’ambito della sicurezza che annunciano la creazione di panacee magiche contro tutti i mali cibernetici.

Alla fine si tratta di sicurezza illusoria, disorientamento dopo l’ultimo incidente e un circolo vizioso di emergenza-incidente-smistamento e costanti-minacce-al-business che portano a un’accresciuta spesa nella sicurezza IT (che non corrisponde a un’altrettanta efficacia) e a un deterioramento dei valori dei sistemi IT.

Nel darwinismo, il cambiamento è una delle forze propulsive per lo sviluppo biologico, e lo stesso vale nella sicurezza informatica: spingendola in avanti per arrivare prima dei delinquenti, e se è necessario un cambio di paradigma, così sia. Questo cambio è in corso: sia l’industria della sicurezza IT sia i clienti stanno riconoscendo il problema (il “primo passo” necessario) e sono sulla strada giusta. In Kaspersky Lab, il nostro particolare approccio a questo necessario e cruciale cambiamento è il seguente.

Tempo per iniezione di carburante E compressione turbo

Innanzitutto abbiamo lanciato una vasta gamma di programmi per rinforzare le nostre posizioni su tutti i settori del modello. Adesso il nostro portfolio contiene: formazione del personale ad ogni livello, intelligence sulle minacce, test di penetrazione, analisi degli incidenti e consigli per fare pulizia, a un sacco di altre cose per darci il ciclo completo di “prevenzione, rilevamento, reazione e previsione”.

Dal punto di vista del prodotto, completiamo la nostra tradizionalmente forte posizione nel settore della “prevenzione” con una soluzione nel settore del “rilevamento” per la protezione contro attacchi mirati (Kaspersky Anti Targeted Attack Platform) e la sua integrazione con i sistemi SIEM. E nel futuro prossimo ci sarà il lancio della soluzione totalmente funzionale EDR (Endpoint Detection and Response), che riunirà insieme diversi eventi del “quadro generale” attraverso tutte le macchine di un network.

Perciò, molto presto immetteremo sul mercato un intero spettro di prodotti e servizi per la creazione e il supporto continuo di architettura di sicurezza adattativa. La sua funzione principale sono gli ultrasensibili sistemi di analisi delle minacce: con sensori per tutto il network e su tutti i nodi saremo in grado di presentare ai clienti moltissimi dati in più per prendere decisioni consapevoli. Inoltre, la nostra competenza sia umana sia artificiale e l’efficacia della lotta contro attacchi mirati complessi sarà sensibilmente maggiore.

Punto principale: per i clienti non sarà necessario (o almeno, non dovrebbero) gettarsi a capofitto quando prendono in considerazione l’introduzione di un sistema simile. Tale sistema dovrebbe essere approcciato per gradi, con costanza, per evoluzione, secondo la teoria di Darwin, in base alle peculiarità del business specifico, delle infrastrutture IT. L’esperienza dimostra che i clienti preferiscono cominciare con i programmi (formazione e rapporti operativi), e aggiungere gradualmente nuovi pezzi del puzzle globale della sicurezza adattativa mentre procedono.

To Be Continued…

Non farò mistero del fatto che non siamo gli unici a sviluppare costantemente sicurezza informatica adattativa di nuova generazione. Ad ogni modo, mi fa molto piacere essere al primo posto, il che è molto incoraggiante e motivante.

Ai clienti non interessa come si chiami un prodotto, quanto appaia carino su YouTube o quanto sia accattivante la sua pubblicità e il suo marketing. L’unica cosa che importa loro è che, a parità di condizioni, abbiano la maggiore probabilità di evitare incidenti e le perdite che ne conseguono. E ciò significa che continueremo a fare esperimenti sulla sicurezza adattativa, per dare al mercato più di quello che si aspetta.

Per oggi è tutto amici! A breve nel prossimo articolo, scriverò di più sulla selezione naturale e la lotta per la sopravvivenza, più le inevitabili… mutazioni.

@e_kaspersky parla del modello della sicurezza adattativa e del futuro della sicurezza ITTweet