luglio 24, 2015

Auto controllate in remoto da un hacker: è realtà

Da qualche anno ormai, ogni tanto succedono degli episodi davvero preoccupanti nel mondo dell’informatica, che mettono il mondo in agitazione. Per i non addetti ai lavori, comunque sia, si tratta di un flusso costante di spiacevoli sorprese apparentemente inevitabili. Invece io e i miei colleghi, quando veniamo a conoscenza di queste notizie, annuiamo, facciamo l’occhiolino o alziamo il sopracciglio alla Roger Moore come per dire “Ce lo aspettavamo, perché ci hanno messo così tanto?”

Noi che analizziamo e studiamo costantemente le principali tendenze del Dark Web, ovviamente ci facciamo un’idea di chi c’è dietro a certi fenomeni e le motivazioni; in questo modo possiamo prevedere come si evolveranno le cose.

Ogni volta che avviene uno di questi eventi “inaspettati”, mi trovo nella difficile posizione di dover fare una qualche dichiarazione in merito (o dei veri e propri comunicati) per far capire che è così che continueranno ad andare le cose. Ancor più difficile è far capire che sto ripetendo sempre le stesse cose da anni ormai. In realtà dovrei solo aggiornare un po’ il sermone, della serie: “vi ho già avvisato e voi che pensavate che volessi solo vendere i miei prodotti!”.

Insomma, avete capito (a nessuno piace ascoltare la frase “ve l’avevo detto”, per cui vado avanti).

Allora, di quale spiacevole minaccia stiamo parlando stavolta? Riguarda un settore che mi sta particolarmente a cuore, il mondo dell’automobile!

Qualche giorno fa la rivista WIRED ha pubblicato un articolo con questa frase di apertura: “Stavo guidando a 110 km/h quasi nel centro della città di St. Louis quando l’exploit ha iniziato a prendere il controllo“. Cooosa?

Hackers Remotely Kill a Jeep on the Highway—With Me In It http://t.co/b5t9A5WVKg Thx @nudehaberdasher, @0xcharlie for not quite murdering me

— Andy Greenberg (@agreenberg at the other places) (@a_greenberg) July 21, 2015

L’articolo descrive un esperimento di successo in cui alcuni hacker ricercatori di sicurezza hanno “ucciso” un’auto fin troppo “intelligente”: hanno analizzato minuziosamente (durante un lavoro di mesi) il sistema computerizzato Uconnect di una Jeep Cherokee, alla fine, hanno trovato una vulnerabilità e sono riusciti a prendere il controllo via Internet delle funzioni principali del veicolo, proprio quando il giornalista di WIRED stava guidando l’auto in autostrada! Non sto scherzando e non sto parlando di un caso da laboratorio, su un’auto specifica. La vulnerabilità trovata dai ricercatori colpisce circa mezzo milione di vetture. Il “cooosa?” è di nuovo d’obbligo.

Il problema della sicurezza delle “smart car” non è nuovo. Ho accennato a questo argomento già nel 2002; è vero, si trattava di una battuta per il primo d’aprile, ma ora è realtà! Come si suol dire, bisogna fare attenzione a quello che si desidera, o meglio, a quello su cui si scherza.

Non solo non si tratta di nulla di nuovo, ma sicuramente diventerà un problema sempre più serio: le case produttrici competono tra loro per accaparrarsi nuovi clienti, e praticamente non c’è nessuno che non porti con sé lo smartphone. Risulta naturale che l’auto si stia trasformando nell’appendice del telefono (non dell’utente, nel caso non mi fossi spiegato bene).

Sempre più funzionalità delle smart car sono sotto il totale dominio dello smartphone. E non si tratta solo di Uconnect, praticamente ogni casa produttrice di automobili ha la propria tecnologia, anche se alcune sono più avanzate di altre: c’è Volvo On Call, BMW Connected Drive, Audi MMI, Mercedes-Benz COMAND, GM Onstar, Hyundai Blue Link e tante altri.

Grande comodità per i consumatori che guidano le auto moderne, tutto perfetto. Il problema, però, che in questa “corsa” tra case produttrici spesso si ignora il problema della sicurezza informatica di questi gioiellini.

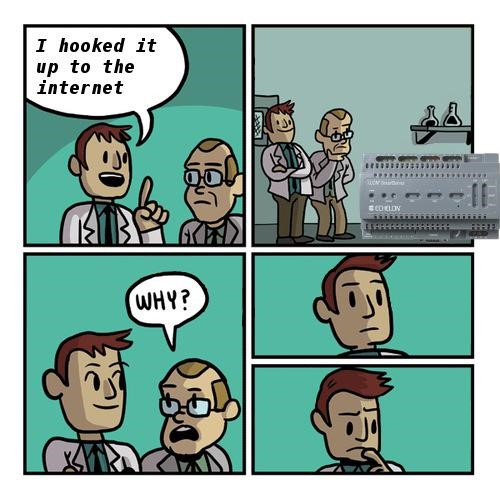

Perché?

Innanzitutto le case produttrici hanno capito che le funzionalità che si gestiscono via smartphone aiutano a vendere le auto. “La sicurezza? Ce ne occupiamo più avanti, ok? Dobbiamo mettere immediatamente sul mercato questo nuovo prodotto”.

In secondo luogo, le auto che consentono il controllo in remoto costituiscono una buona prospettiva di mercato.

In terza istanza, nel mondo delle case automobilistiche esiste ancora la tendenza a considerare tutto ciò che riguarda le tecnologie computerizzate come qualcosa di avulso, misterioso e non relazionato al mondo delle auto e per questo nessuno del settore ha voglia di “sporcarsi le mani” con questo problema. E in questo modo non riescono a mettersi al passo con i tempi.

A ciò si aggiunge il fatto che diventa sempre più facile hackerare (e quindi rubare) i nuovi modelli di aiuto. Perfetto. Proprio ciò di cui avevamo bisogno.

E ora…?

Ok, questa è la situazione generale. Ora passiamo ai dettagli tecnici, così vediamo davvero cosa sta succedendo!

Siamo nel lontano 1985 e Bosch sviluppa la cosiddetta “Controller Area Network” (CAN) , un sistema “vehicle bus” (rete di comunicazioni a bordo) che collega e regola lo scambio diretto di dati tra diversi dispositivi (o meglio, microcontrollori di dispositivi), senza l’aiuto di un computer centrale.

Ad esempio, quando viene azionato il pulsante dell’aria condizionata, il microcontrollore del pannello comandi invia un segnale al microcontrollore dell’aria condizionata come per dire “accenditi, il guidatore vuole del fresco”. Oppure, quando si schiaccia il pedale del freno, il microcontrollore del meccanismo del pedale invia il comando alla pastiglia del motore di premere contro i dischi del freno.

Per metterla in un altro modo, il sistema elettronico di un’auto moderna è una rete di computer peer-to-peer, progettata ben 30 anni fa. Ancora meglio: nonostante durante queste tre decadi lo standard CAN sia stato ripetutamente aggiornato e migliorato, non possiede ancora funzionalità di sicurezza! Forse c’era da aspettarselo, quale sistema di sicurezza si può pretendere da, ad esempio, una porta seriale? Anche CAN è un protocollo di basso livello e le sue specifiche stabiliscono chiaramente che il livello di sicurezza appropriato viene fornito dai dispositivi e dalle applicazioni che lo utilizzano.

Forse non sono stati letti i manuali oppure le case produttrici erano troppo occupate a prevedere le mosse della concorrenza e a mettere sul mercato le migliori smart car.

Qualunque sia la ragione, il problema di fondo rimane: alcune case produttrici di automobili aggiungono a CAN sempre più sistemi senza tenere in considerazione le regole di base della sicurezza. In pratica tutto su uno stesso bus (che non ha controllo di accesso né altre funzionalità di sicurezza) che gestisce l’intero sistema computerizzato (che controlla tutto) e che in più è collegato a Internet. Fantastico!

Così come accade per una grande rete di computer (ad esempio Internet), per le auto c’è bisogno di una rigida divisione tra i controllori. Tutte quelle operazioni che presuppongono la comunicazione con il mondo esterno (tipo l’installazione di una app sul sistema multimediale da uno store online o l’invio della diagnostica alla casa produttrice) devono essere separate nettamente e con sistemi di sicurezza appropriati da ciò che riguarda il motore, la sicurezza del veicolo o altri sistemi importanti.

Se fate vedere a un esperto di sicurezza IT una smart car (dove molte funzioni possono essere controllate, per dire, da un app Android), questo esperto vi potrà facilmente mostrare almeno una decina di modi per raggirare le cosiddette “protezioni” e riuscirà a prendere il controllo delle funzionalità gestite dalla app. Un esperimento del genere dimostra che un’auto non è poi così diversa dal nostro conto bancario online, che può essere hackerato impiegando tecnologie specifiche come i Trojan bancari. Ma esiste anche un altro metodo che potrebbe essere utilizzato per hackerare un’auto così come succede per un conto bancario: sfruttando una vulnerabilità, come nel caso della Jeep Cherokee.

Qualche motivo per rallegrarsi?

Ce ne sono alcuni.

L’industria automobilistica (e tante altre) è consapevole della serietà del problema della cyber sicurezza nel settore delle smart car (grazie agli articoli di ricercatori come quello su WIRED, anche se sono poche le case produttrici a dare loro merito pubblicamente).

Un segnale è stato dato dalla associazione statunitense Alliance of Automobile Manifacturers che ha annunciato la creazione dell’Information Sharing and Analysis Center, “che farà da punto di snodo per l’analisi e la diffusione di informazioni sulle minacce informatiche e su potenziali vulnerabilità presenti nei sistemi elettronici dei veicoli o nelle reti all’interno degli stessi”. Bella notizia, anche se non so come potranno andare avanti senza la collaborazione dell’industria della sicurezza informatica.

Ma qualcosa si sta muovendo non solo nel settore automobilistico: solo poche ore dopo la pubblicazione dell’articolo di WIRED (hanno riferito che si tratta solo di una coincidenza), negli Stati Uniti è stata approvata una nuova legge federale per la standardizzazione delle tecnologie nel mondo automobilistico nel campo della sicurezza informatica. Nel frattempo, non restiamo con le mani in mano, stiamo collaborando con molte marche automobilistiche, fornendo consulenze su cosa dovrebbero fare per migliorare la sicurezza informatica delle proprie smart car.

Insomma, si vede un po’ di luce in fondo al tunnel. Comunque…

Questo problema non riguarda solo l’industria automobilistica.

Lo standard CAN e simili vengono utilizzati nella produzione, nel settore energetico, nei trasporti, nei servizi di uso pubblico, nelle “smart home” e anche negli ascensori… OVUNQUE! E il problema rimane lo stesso: non si possono aggiungere sempre più funzionalità se non si prende la questione della sicurezza con la dovuta serietà!

Sembra che l’obiettivo principale sia sempre quello di migliorare le tecnologie velocemente per battere la concorrenza, rendere qualsiasi cosa connessa a Internet o allo smartphone. E poi si meravigliano come sia possibile prendere il controllo di un aereo mediante gli schermi istallati sui sedili dei viaggiatori.

https://twitter.com/Sidragon1/status/588433855184375808

Cosa bisogna fare?

Innanzitutto, dobbiamo ritornare all’epoca delle tecnologie prima dell’avvento di Internet, come gli aerei a propulsione con sistemi di controllo meccanico-analogici…

No, no. Nessuno vuol mettere indietro gli orologi e poi non servirebbe a nulla. Le tecnologie del passato erano lente, inefficienti, problematiche, scomode e comunque non sicure! Mai guardarsi indietro, bisogna andare sempre avanti!

Nella nostra era dei polimeri, delle biotecnologie e del digitale, andare avanti porta a risultati strabilianti. Basta guardarsi attorno o semplicemente in tasca. Tutto è in movimento, si vola, si è in costante comunicazione, tutto si può inviare e ricevere, scambiare… e molto più velocemente che nel passato. Le auto (o gli altri veicoli) formano parte di tutto questo.

Tutto ciò ci rende la vita più comoda e la digitalizzazione sta risolvendo vecchi problemi di sicurezza e affidabilità. Purtroppo, allo stesso tempo, se ne creano di nuovi. E se continuiamo ad andare avanti a velocità inaudita senza guardarci indietro e improvvisando continuamente per offrire le migliori funzionalità, alla fine ci potrebbero essere conseguenze imprevedibili o addirittura fatali. Un po’ come è successo con lo Zeppelin.

Esiste un’alternativa migliore. Abbiamo bisogno di standard industriali, un’architettura nuova e moderna e un comportamento responsabile da adottare nello sviluppo di nuove funzionalità, tenendo in considerazione la sicurezza come una priorità assoluta.

L’articolo di WIRED ci ha presentato una ricerca davvero interessante e sarà ancora più interessante vedere come si evolveranno le cose nell’industria automobilistica dopo questi risultati. Ah, ad agosto alla conferenza Black Hat di Las Vegas gli autori della ricerca sull’hackeraggio della Jeep esporranno una presentazione, vale la pena seguirla…

Le smart car possono essere hackerate in remoto. È un dato di fatto. Punto. Dobbiamo tornare all’età della pietra? L’opinione di @e_kasperskyTweet

PS: Forse sarò paranoico, ma non mi importa quanto “smart” sia un’auto, io disattiverei tutto direttamente (se fosse possibile). Ovviamente non lo è ma dovrebbe esserlo. Ci vorrebbe un tasto “No Cyber”.

PPS: Per come vanno le cose, a breve non troveremo neanche un modello di auto senza connessione su cloud!

PPPS: Il cloud (e tutte le auto che vi si collegano) potrà presto essere hackerato mediante qualche altra funzionalità collaterale, tipo il riconoscimento facciale del guidatore che imposta automaticamente lo specchietto e il sedile nella giusta posizione.

PPPPS: Poi arriverà un momento in cui le auto saranno gratis ma saranno collegate a una particolare rete di rifornimento rete digitale e con finestre pop-up che compariranno sul parabrezza. Durante la pausa pubblicitaria la macchina passerà in modalità Google.

PPPPPS: Qualcuno vuole aggiungere qualche altro scenario apocalittico a questi miei pensieri sparsi? 🙂