giugno 2, 2020

Cybersicurezza: i nostri inizi – Terza parte: 1992-199x

Nel caso vi foste persi le prime due, siamo arrivati alla terza puntata sui miei inizi nel mondo dell’informatica. Dato che sono in lockdown come la maggior parte delle persone, ho più tempo a disposizione per poter fare una piacevole passeggiata nel viale dei ricordi della cyberseKurity. Normalmente adesso sarei su un aereo destinazione chissà dove, un po’ per affari e un po’ per turismo, di solito i viaggi occupano la maggior parte del mio tempo. Ma dato che niente di tutto ciò almeno offline/di persona è possibile al momento, sto usando una parte di quel tempo libero per poggiare le dita sulla tastiera e per buttare giù un flusso continuo di ricordi nostalgici dalla sfera personale / dal mondo Kaspersky Lab /o semplicemente aneddoti cyber-storici: in questo post, coprirò il periodo che vai dai primi anni alla metà degli anni Novanta.

Quando un errore di battitura si trasforma in un brand

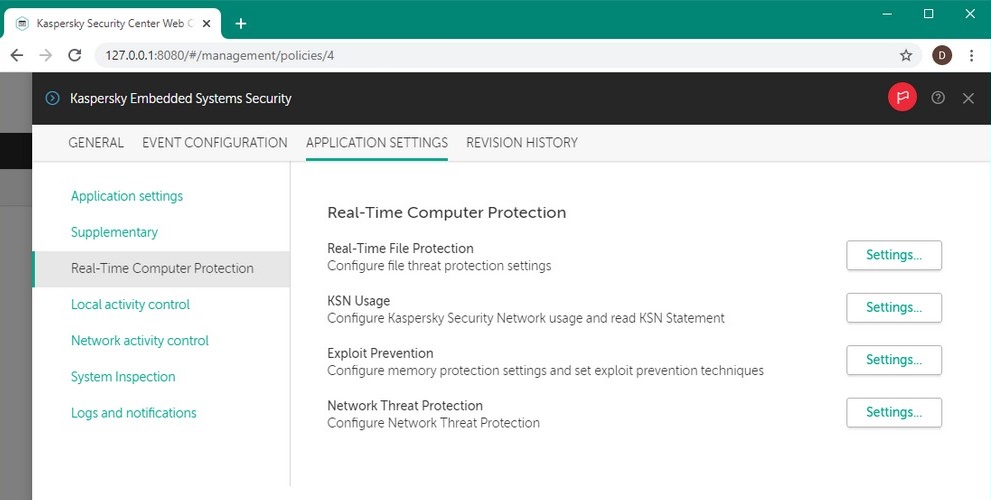

All’inizio, tutte le nostre utility antivirus erano state denominate secondo il template “-*.EXE”. Ad esempio, “-V.EXE’2(antivirus scanner), “-D.EXE” (residente monitor), “-U.EXE” (utility). Il prefisso “-” fu usato per assicurarsi che i nostri programmi si trovassero in cima alla lista di programmi in un file manager (quando il lato tecnico si incontra fin da subito con le tattiche da PR).

Più tardi, quando rilasciammo il nostro primo prodotto completo, prese il nome di “Antiviral Toolkit Pro”, la cui abbreviazione logica avrebbe dovuto essere “ATP”, ma non fu così…

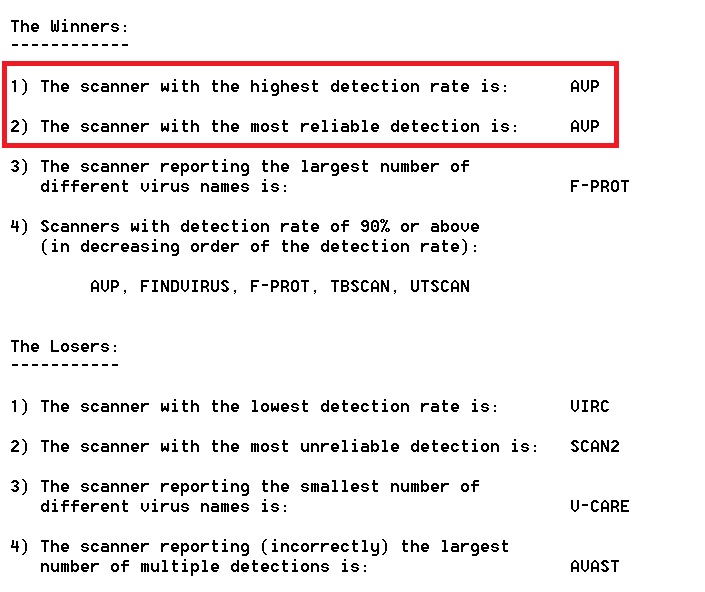

Verso la fine del 1993 o all’inizio del 1994, Vesselin Bontchev, che avevo incontrato in precedenti occasioni (vedete Cybersicurezza – pt. 1), mi chiese una copia del nostro prodotto da testare presso il Virus Test Center dell’Università di Amburgo, dove lavorava all’epoca. Naturalmente accettai e, mentre salvavo i file, per errore chiamai l’archivio AVP.ZIP (invece di ATP.ZIP), per poi spedirlo così a Vesselin senza rendermene conto. Qualche tempo dopo, Vesselin mi chiese il permesso di mettere l’archivio su un server FTP (in modo che fosse disponibile per tutti) e accettai di nuovo. Una settimana o due dopo mi disse: “Il tuo AVP sta diventando davvero popolare sull’FTP!”

“Quale AVP?”, chiesi.

“Cosa intendi con ‘Quale AVP’? I file che mi hai mandato tu, ovviamente!”

“COSA?! Cambiate subito il nome all’archivio, si è trattato di un errore!”

“Troppo tardi. È già in circolazione e si chiama AVP!”

E questo è quanto: AVP fu! Per fortuna, l’abbiamo fatta franca (più o meno) visto che il prodotto si chiamava Anti-Viral toolkit Pro (come ho detto, più o meno). Fatto trenta, facemmo trentuno: dopo di ciò, cambiammo il nome di tutte le nostre utility lasciando cadere il prefisso “-” e mettendo “AVP” al suo posto e ancora oggi lo usiamo nei nomi di alcuni moduli.

Primi viaggi d’affari in Germania per il CeBIT

Nel 1992, Alexey Remizov (il mio capo alla KAMI, dove prima lavoravo), mi aiutò a ottenere il mio primo passaporto per i viaggi all’estero e mi portò con lui alla fiera CeBIT di Hannover, in Germania. Lì avevamo uno stand modesto, condiviso con poche altre aziende russe. Il nostro tavolo era per metà occupato dal transputer KAMI, mentre l’altra metà con le nostre offerte di antivirus. Fummo ricompensati con un po’ di nuovi affari, ma niente di eccezionale. Comunque sia, fu un viaggio molto utile…

Le nostre impressioni sul CeBIT di allora erano di totale stupore. Una fiera enorme! E non era passato molto tempo da quando la Germania era stata riunificata, ci ricordava la Germania dell’Ovest, capitalismo informatico sfrenato! In effetti, uno shock culturale (seguito da un secondo shock culturale quando tornammo a Mosca, ma parlerò di questo più avanti).

Data l’enormità del CeBIT, il nostro piccolo stand condiviso non venne praticamente preso in considerazione. Tuttavia, fu il proverbiale “primo passo” (il più difficile) per entrare in questo mondo. Passo che fu seguito da una seconda visita al CeBIT quattro anni dopo, quella volta per iniziare a costruire la nostra rete di partner europei (e poi globali). Ma questo è un argomento per un altro giorno post (che penso potrebbe essere interessante soprattutto per chi inizia il proprio lungo viaggio professionale).

Comunque, anche allora, avevo capito che il nostro progetto aveva un disperato bisogno di un qualche tipo di supporto di PR/marketing. Ma dato che avevamo, tipo, appena due rubli da mettere insieme, più il fatto che i giornalisti non avevano mai sentito parlare di noi, fu difficile ottenerne uno. Tuttavia, come risultato diretto del nostro primo viaggio al CeBIT, riuscimmo a ottenere un pezzo su di noi (e scritto da noi) sulla rivista russa di tecnologia ComputerPress nel maggio 1992: PR casalingo!

Ucci Ucci, sento odor di dollarucci (degli inglesi)!

Il mio secondo viaggio d’affari avvenne nel giugno-luglio di quello stesso anno, nel Regno Unito. Il risultato di questo viaggio fu un altro articolo, questa volta su Virus Bulletin, intitolato The Russians Are Coming, la nostra prima pubblicazione all’estero. Comunque, nell’articolo si parlava di “18 programmatori”. Probabilmente c’erano 18 persone in totale che lavoravano alla KAMI, ma nella nostra divisione AV c’eravamo solo noi tre.

Continua a leggere:Cybersicurezza: i nostri inizi – Terza parte: 1992-199x

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)